Meine erste Erfahrung mit DNS

Also gut, erst einmal meine erlebte Erfahrung zum Thema DNS. Mein langjähriger Freund ist pensionierter Dipl. Ingenieur im Maschinenbau und hat nach Jahren seinen DLS-Vertrag gekündigt, eigentlich nichts Ungewöhnliches. Da ich immer gerne bei IT-Themen helfe, haben wir sodann den Router mit den neuen Anmeldedaten gefüttert, was auch schnell erledigt war. Alles hat reibungslos funktioniert. Schnell noch die Verbindung checken und dann die Zeit beim Tee und Quatschen verbringen. Am Sonntag teilte mir mein Freund dann mit, dass er seine persische Online-Morgenandacht nicht erreichbar wäre, ich sagte dann zu ihm, dass so etwas mal vorkommen kann, es ist eben mal ein Ausfall, den man nicht beeinflussen kann. Ich habe mir die Domain dieser persischen Seite geben lassen und wollte am nächsten Sonntag bei mir Zuhause mal die Verbindung ausprobieren, mal sehen, ob es bei mir funktioniert. Tatsächlich konnte ich die Andacht ohne Probleme streamen, nur er leider wieder nicht. Nach meiner Recherche hatte ich einen Verdacht, dass es am neuen DSL-Provider meines Freundes lag. Der DSL-Provider meines Freundes hat demnach die Seite mit der persischen Morgenandacht gesperrt. Jetzt musste also eine Lösung her, da mir nicht bekannt war, dass diese Online-Andacht eine illegale Webseite war. Tatsächlich hat der Provider diese Seite gesperrt (Wiki DNS-Sperren in Deutschland). Jetzt gibt es in Deutschland die Bundesnetzagentur und die schreibt etwas von Netzneutralität und DNS. (siehe Bild 01)

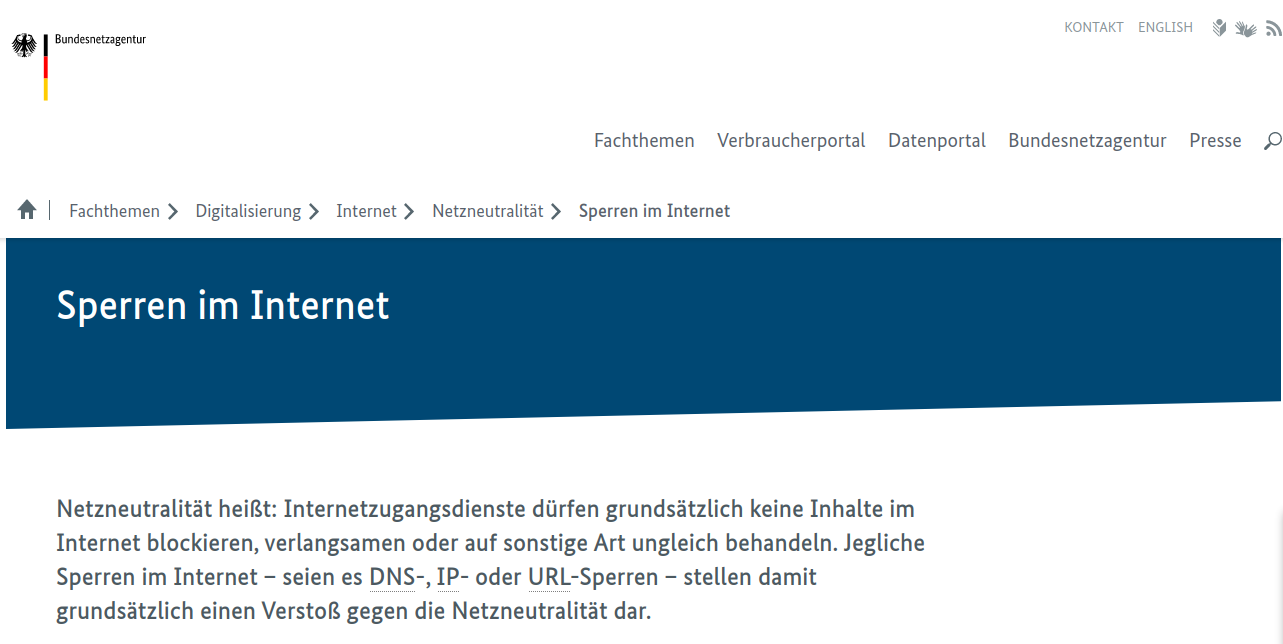

Bild 01 zeigt die Seite der Bundesnetzagentur

zum Thema Netzneutralität

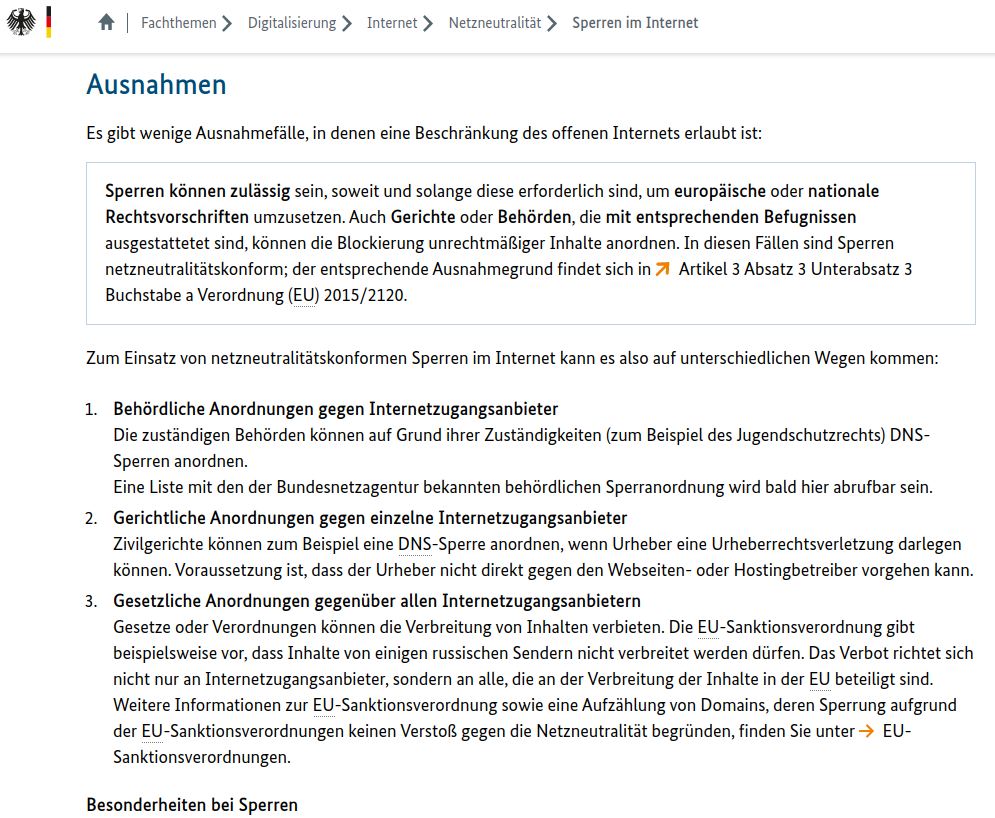

Etwas weiter unten auf der Webseite der Bundesnetzagentur steht wiederum etwas von Ausnahmen, Besonderheiten und EU-Sanktionsverordung mit einer sehr langen Liste (siehe Ausschnitt vom Bild 02). Mir ist dabei aufgefallen, dass diese Sperren mit DNS erreicht werden. Also habe ich wieder recherchiert und festgestellt, dass alle Online-Anfragen, die ich im Browser eingebe, erst einmal zu den DNS-Servern unseres Netzbetreibers gesendet werden. Der DNS-Server meines Providers kennt also mein komplettes Surfverhalten, da alle meine Anfragen zu diesem DNS-Server zusammen kommen. Der DNS-Server setzt dann unsere Anfragen in IP-Adressen um, damit wir das gewünschte Ergebnis auch erhalten. Das bedeutet wiederum, dass ein Surfen ohne DNS-Server nicht funktioniert. Weiterhin habe ich festgestellt, dass unsere Provider (teilweise) unser Surfverhalten bis zu 6 Monate speichern dürfen. Das nennt sich dann Vorratsdatenspeicherung. Somit kann eine Rechtsanwaltskanzlei beim Provider eine Anfrage stellen, welcher Person diese IP-Adresse an genau an diesem Tag eine ganz bestimmte illegale Webseite besucht hat und den Nutzer abmahnen. Das war mir persönlich dann doch zu viel, ich bin (Du übrigens auch) somit komplett meinem Provider ausgeliefert. Das empfinde ich persönlich als Bevormundung und habe es dann geändert. Es ist ein Lösungsansatz von vielen, daher kannst Du gerne in den Kommentaren Deine Lösung nennen. Ebenfalls möchte ich erwähnen, dass die hier beschrieben Vorgehensweise völlig legal ist. Jeder kann sich seinen DNS-Server selber auswählen.

Bild 02 zeigt eine lange Liste von

Ausnahmen der Bundesnetzagentur (Ausschnitt)

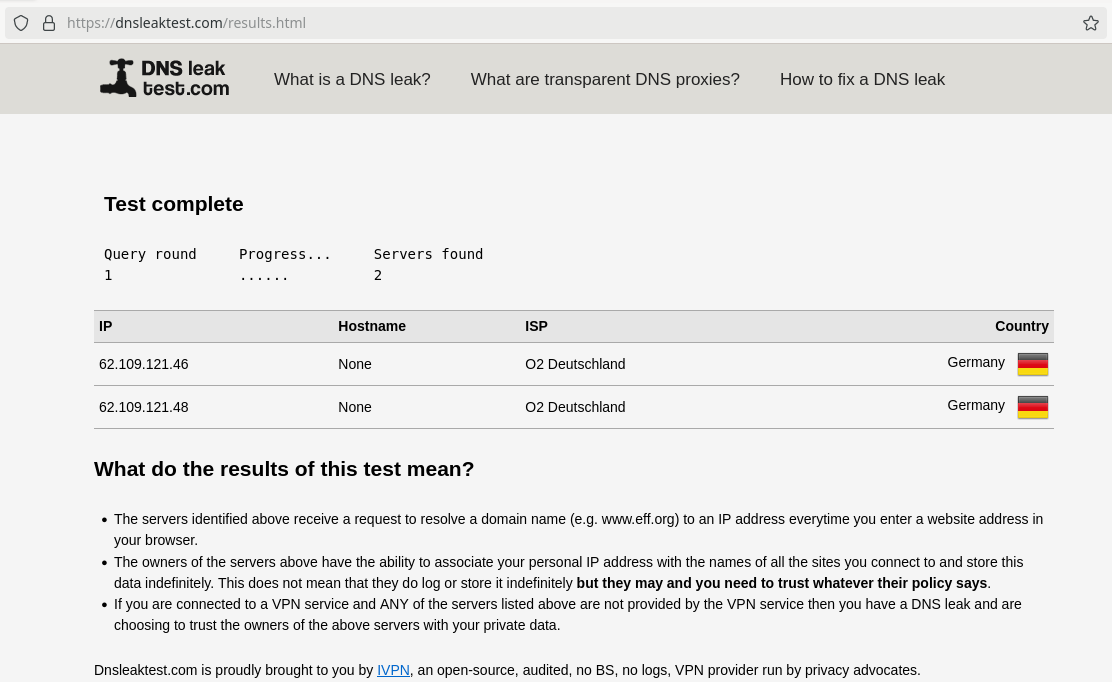

Als Erstes möchte ich eigentlich wissen, wo landen meine Anfragen? Wer stellt also den DNS-Server zur Verfügung? Dafür gibt es ein praktisches Tool namens DNS leak test, also ein Server, der meinen genutzten DNS-Server ermitteln kann. Da ich O2-Kunde bin, müsste also genau der DNS-Server angezeigt werden. Tatsächlich wurde durch den Test das richtige Ergebnis angezeigt (siehe Bild03). Also werden alle meine Anfragen vom Notebook, Smartphone, Tablet und alle anderen smarten Geräte über diesen DNS-Server laufen.

Bild 03 zeigt die Webseite DNSleaktest.com. Es wird mein DNS-Server ermittelt.

Probiere es gerne selber einmal aus

DNS-Server selber auswählen

Jetzt möchte zukünftig nicht mehr den O2-Server nutzen, also habe ich alternative DNS-Server gesucht und natürlich gefunden. Auf der Seite Privacy Handbuch habe ich eine kleine Auswahl erhalten und nützliche Informationen, ebenfalls wurde ich bei Digitalcourage und Kuketz-blog fündig. Weiterhin konnte ich nachlesen, dass es sogar verschlüsselte Kommunikation zwischen mir und dem DNS-Server gibt (Siehe Bild 04). Die Verschlüsselung DNS over HTTPS und die Verschlüsselung DNS over TLS bieten also noch mehr Sicherheit. Natürlich müssen beide Seiten dieses unterstützen.

Bild 04 zeigt die Empfehlung von alternativen DNS-Servern von Privacy Handbuch

DNS in Firefox ändern

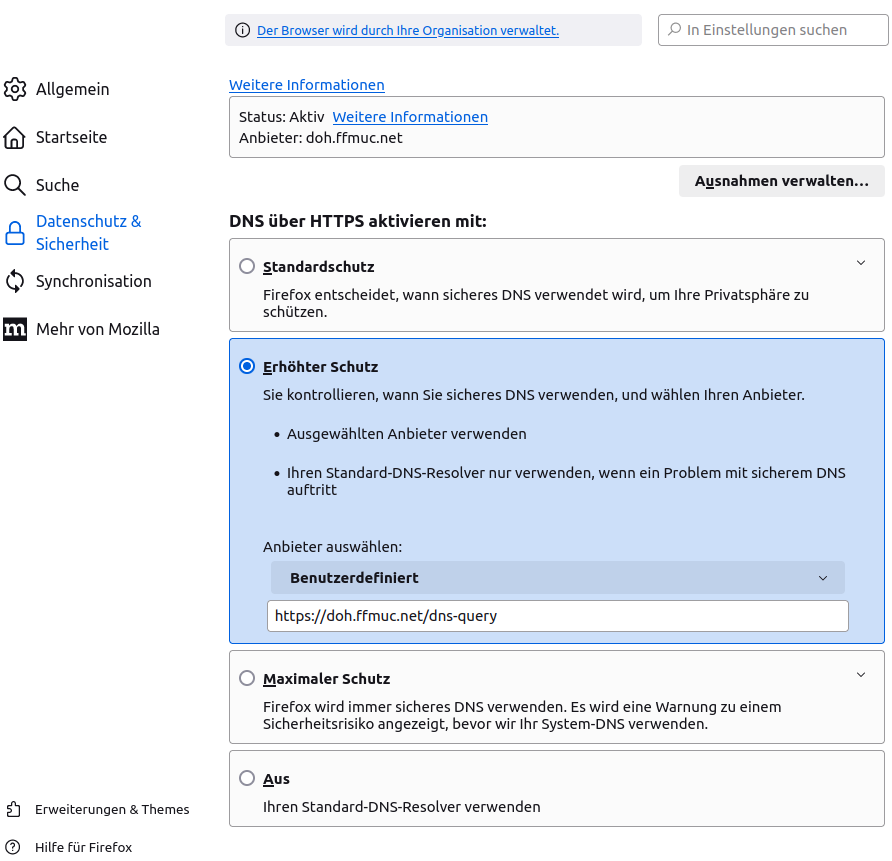

Ich zeige im ersten Beispiel, wie man den DNS-Eintrag im Firefox-Browser vornimmt. Dazu nutze ich die Einstellung vom DNS-Server Freifunk München. Ich selber nutze den Server bereits über 2 Jahren und habe gute Erfahrung gemacht. Ebenfalls ist eine gute Kontaktmöglichkeit über Mastodon vorhanden. Es ist schnell erledigt und mit einer verschlüsselung einzurichten. Diese Variante ist praktisch, wenn keine Adminrechte am Notebook/PC vorhanden sind. Diese Variante nutze ich übrigens im Büro.

https://doh.ffmuc.net/dns-queryBild 05 Zeigt die Firefox-Einstellung (Version 127.0)

unter »Datenschutz & Sicherheit« / »DNS über HTTPS aktivieren mit«

Bild 06: Test der Verbindung mit DNS leak test zeigt eine

erfolgreiche Verbindung zum alternativen DNS-Server

DNS am Notebook/PC ändern

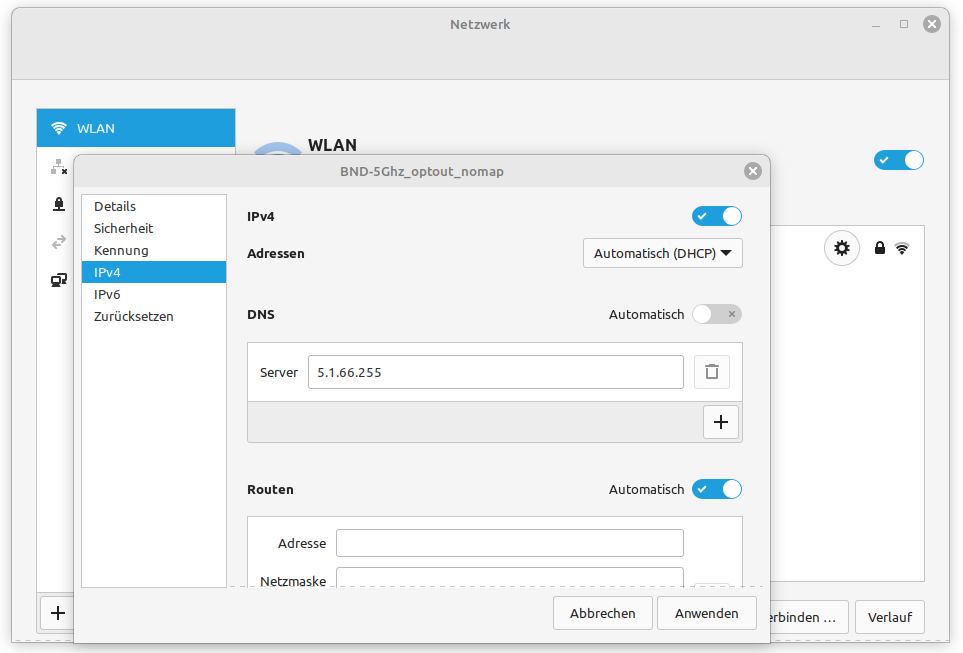

Wenn der gesamte Traffic über den alternativen DNS-Server vom Gerät übertragen werden sollte, also auch E-Mail, Chats etc. dann ist das über die Netzwerkeinstellung am Betriebssystem möglich. Ich zeige im Bild die Einstellung am Beispiel des Betriebssystems Linux Mint (Version 21.2 Cinnamon). Bitte darauf achten, die Adressen bei IPv4 und IPv6 einzugeben und abzuspeichern.

DNS-Adressen ohne Verschlüsselung von Freifunk München

doh.ffmuc.net - IPv4: 5.1.66.255 / 185.150.99.255 IPv6: 2001:678:e68:f000:: / 2001:678:ed0:f000::

dot.ffmuc.net - IPv4: 5.1.66.255 / 185.150.99.255 IPv6: 2001:678:e68:f000:: / 2001:678:ed0:f000::

Bild 07 zeigt die Netzwerkeinstellung von der derzeitigen benutzen W-LAN-Verbindung

am Linux Mint Betriebssystem. Es geht auch am Windows Betriebssystem

DNS am Android ändern

An einem Android-Gerät geht es ebenfalls über die Einstellungs-Funktion (ab Version Android 9). Gebe bei Einstellungen einfach DNS ein und schon wirst Du zur richtigen Einstellung geleitet.

DNS-Adresse ohne Verschlüsselung von Freifunk München

5.1.66.255Bild 08 zeigt die DNS-Einstellung am Android-Gerät (Version 10)

Bild 09 zeigt das Ergebnis im Browser Android 10

nach Eingabe der geänderten DNS-Adresse von Freifunk München

Es gibt auch eine App namens DNS66 aus dem F-Droid-Store, die sich sehr gut dafür nutzen lässt. Diese Lösung funktioniert auch bei Android-Versionen unter der Version 9. Dort sind bereits einige alternative DNS-Server vorhanden, Du kannst aber über das Plus (unten rechts) eigene DNS-Server einpflegen.

Bild 10 zeigt die App DNS66 im F-Droid-Store

als Alternative Einstellungsmöglichkeit

Bild 11 zeigt die App DNS66 auf einem HUAWEI-Tablet mit Android 8

DNS an der Fritz!Box einrichten

Zusätzlichen Schutz seiner Privatsphäre erreicht man, wenn am Router diese Einstellung vorgenommen wird, alle smarten Geräte am Router werden ebenfalls über den alternativen DNS-Server geleitet. Denn es ist nicht möglich, am Sonos-Lautsprecher oder am Smart-TV diese Einstellungen vorzunehmen. Die Fritz!Box bietet sogar eine verschlüsselte DNS-Verbindung an. Du meldest Dich an der Fritz!Box an und navigierst zu »Internet«, »Zugangsdaten«, »DNS-Server« und dann »DNS over TLS«. Details siehe Bild 12.

DNS-Adresse mit TLS-Verschlüsselung von Freifunk München

dot.ffmuc.netBild 12 zeigt die DNS over TLS Einstellung nach

der Anmeldung auf der Fritz!Box (Typ 7490 Version 7.59)

Fazit:

Mit etwas Geschick und überschaubaren Aufwand kann ich mir meine Netzneutralität zurückerobern. Natürlich muss man darauf vertrauen, das der alternative DNS-Anbieter Deine Privatsphäre respektiert. Für meinen Freund habe ich übrigens den Tor-Browser installiert, damit erreiche ich den gleichen effekt, ohne jeglichen Aufwand. Für die Apple-Fans habe ich übrigens keine Anleitung parrat, weil ich dieses Unternehmen meide. Aber Du findest bestimmt eine passende Anleitung im Netz.

Weiter umfangreiche Artikel zum Thema DNS findest Du natürlich auch auf GNULinux.ch hier

Welchen DNS-Server vertraust Du?

Welche Einstellungsmöglichkeit gibt es noch?

Schreibt es gerne in die Kommentare!

Schon einmal darüber nachgedacht, etwas für GNULinux.ch zu spenden?

Quellen:

Weltkugel

https://pixabay.com/de/vectors/globus-erde-karte-welt-planet-usa-307634/

Buchstabe D

https://pixabay.com/de/illustrations/metallbrief-buchstabe-alphabet-1350249/

Buchstabe N

https://pixabay.com/de/illustrations/metallbrief-buchstabe-alphabet-1350262/

Buchstabe S

https://pixabay.com/de/illustrations/metallbrief-buchstabe-alphabet-1350268/

Bild Bundesnetzagentur

https://www.bundesnetzagentur.de/DE/Fachthemen/Digitalisierung/Internet/Netzneutralitaet/DNSsperren/start.html

Bild PricacyHandbuch

https://www.privacy-handbuch.de/handbuch_93d.htm

Bild DNS leak test

https://dnsleaktest.com/

Was für eine Android version soll das denn sein? Aktuell gibt es doch nur noch Privates DNS und dann wird nur noch verschlüsselt kommuniziert.

Auch für Linux kann man verschlüsselten DNS nutzen.

Ja, und das funktioniert nicht. Wenn ich 9.9.9.9 eingebe, lässt sich das gar nicht nutzen. bei dns.quad9.net nutze ich aber laut on.quad9.net nicht quad9.

Danke – und wenn man die Einstellung im OS oder am Router vornimmt, kann man auch im Firefox „Aus“ wählen.

> kann ich mir meine Netzneutralität zurückerobern

Leider nicht – Du kannst nur persönlich das Aushebeln dieser umgehen.

Finde die Einleitung ganz gut, damit der unbedarftere Leser ein Beispiel aus dem echten Leben bekommt. Auch die umfangreiche Beschreibung für verschiedene Systeme.

Nicht so gut finde ich die Empfehlung einer über drei Jahre nicht mehr entwickelten Android-App, da würde ich eher etwas analoges, aktuelles nehmen, wie z.B. personalDNSfilter via https://f-droid.org/de/packages/dnsfilter.android/

Gibt auch noch weitere, wie RethinkDNS oder InviZible Pro usw., die aber dann noch viel mehr können und fürs reine DNS-Blocken für die meisten wohl zu komplex sind.

Und das riesengroße Aufmacher-Bild finde ich verstörend, aber das liegt wohl eher am Design des Blogs? :-D

"Somit kann eine Rechtsanwaltskanzlei beim Provider eine Anfrage stellen, welcher Person diese IP-Adresse an genau an diesem Tag eine ganz bestimmte illegale Webseite besucht hat und den Nutzer abmahnen."

Das ist so nicht richtig. Es wird nur der Anschlussinhaber ermittelt, das muss aber nicht zwangsläufig der Nutzer gewesen sein der den Anschluss tatsächlich genutzt hat. Das sorgt in schöner Regelmässigkeit für unschöne Rechtsstreitigkeiten.

Guter Artikel, wird sicherlich einigen helfen, danke. :) (seit eingen Jahren dnsforge Nutzer)

Neben "offiziell" gesperrten Seiten (wo zumindest noch ein Hinweis erscheint), habe ich in den vergangenen Jahren immer mehr "Shadow-Censoring" von Websites durch große Provider (Vodafon, Telekom etc.) feststellen müssen. Das heisst es wird so getan als ob es eine Seite gar nicht gibt, aber mit einem VPN (z.B. aus Singapur etc.) sind die problemlos erreichbar und funktionieren tadellos. Das betrifft immer mehr und mehr Seiten, besonders beim Livestreaming von Sport. Bin mir sicher das verstösst gegen die Netzneutralität, wenn der Server nicht in er EU / USA steht!

Man sollte sich ebenso immer im Klaren darüber sein, dass die DNS Root Server fest in Händen der USA sind und die jederzeit abgeschaltet werden können: https://www.iana.org/domains/root/servers

Das hier sind alle wichtigen Ressourcen zum Thema DNS-NETZFILTER:

1Hosts - most advanced DNS filterlists blocklists AdGuard DNS - ad-blocking DNS server ML BIND9 - OS DNS authoritative server recursive resolver Blahdns - free DNS service for a better security privacy CleanBrowsing - DNS Filtering Platform Control D - Free DNS Resolvers with Filters DeCloudUs - Privacy DNS Blocks Trackers, Ads dns0 - public DNS makes your Internet safer ML DNS-Blocklists - keep the internet clean DNSCrypt - OS encrypts, authenticates, anonymizes DNS DNS for Family - Protect Your Children Dnsmasq - provides a local DNS server dnsforge - DNS Resolver DNS Privacy Project DNS Watch - Fast, free and uncensored FilterLists - OS directory of filter and host lists FireDNS - Make the web safer Free Blocklists of Suspected Malicious IPs and URLs Freenom World - Anonymous DNS Resolver ML hblock - blocking ads, tracking and malware domains NextDNS - OS firewall for the modern Internet ML NxFilter - Free DNS filtering for everybody oisd - domain blocklist personalDNSfilter - DNS adblocker & privacy protect PowerDNS - Open Source DNS software PowerDNS Admin - advanced features web interface Quad9 - free DNS service for a better security privacy Spamhaus Project - realtime reputation blocklists StevenBlack Hosts - DNS filterlist extending hosts files Ultimate Unified Hosts file for protecting your network Unbound - DNS resolver server UncensoredDNS - uncensoreddns DNS server

Noch eine ganze Menge mehr solcher LINK-LISTEN findest du übrigens unter https://neoxion.net/about/

Weil das Einfügen der Liste nicht funktioniert hat, hier ein Pastebin mit alen Links:

https://paaster.io/4XiHi20An32dQnFWmb9c6#XX8AnYiV2UVa86R7EHYrKNp4npiMBXtZbVgz9innPcA

Danke für den Artikel, Varut. Ich selbst habe den PiHole bei mir zu Hause als DNS-Server eingerichtet. Der große Vorteil ist, dass alle Geräte darüber laufen und ich nicht bei jedem Gerät Hand anlegen muss. Zudem blockt er noch 25-30% Werbung weg.

Für iPhones gibt es eine gute Anleitung auf der Seite von Mullvad (mullvad.net). Die bieten auch selbst DNS an, was ich seit Monaten ohne Probleme nutze.

Danke für die Inspiration.

Das ganze funktioniert aber nicht überall. Ich habe schon WLANs gesehen, in denen z.B. dnsforge nicht funktioniert. Ich habe aber keine Ahnung, wie diese WLAN das dann blockt. Wird dann dort einfach kein andere DNS-Server als der eigene zugelassen? Kann man das umgehen (außer das Netz dann zu meiden)?

Sowas richtet man direkt im Router ein, dann habe alle Geräte im Netzwerk was davon

Nein, finde ich sehr heikel, was ist mit Datenschutz? Wissen die Anderen dass logging abgeschaltet ist? Vertrauen sie dir? Man kann im Pihole log alles sehen.

Super Beitrag, danke.

Hi,

Danke für den Artikel. Das Problem mit DNS Sperren ist mir auch in Österreich aufgefallen. Ich habe bereits vor einiger Zeit vom DNS meines Internetanbieters zu 1.1.1.1 gewechselt und das funktioniert hervorragend.

Erstens mit DNS wird eine IP-Adresse zu einer Domain zugeordnet. Ob die Seite legal ist, kann man damit nicht feststellen. Hinter der Adresse kann auch ein Mail-Server, Streaming-Server, Chat etc. stecken. Jetzt gibt es die Möglichkeit mehrere DNS-Server anzugeben, damit wird eine "Überwachung" schon schwieriger. Für Leute die a.) Werbung nicht wollen, b.) gezielt einzelne Adressen/Namen eingeben wollen. c.) Sperrlisten selbst verwalten wollen. Die sollten sich das Programm PIHOLE anschauen. Und wer sicher im Netz sein will, der verwende das Tor-Netzwerk (oder so was).

Danke für den tollen Tipp. Ich selbst verwende nichts davon, habe mir allerdings einen Raspberry Pi zugelegt, dort PiHole installiert und den DNS in der Fritzbox auf den PiHole verbogen. Zusätzlich im PiHole gesagt, nimm einen anderen DNS. Da haben alle etwas davon die in meinem Netz angemeldet sind. (?) Ich habe aber eher das Gefühl, dass der ein oder andere Browser unter Windows den DNS Eintrag in der Fritzbox umgeht und einen eigenen DNS-Server nutzt. Das müsste ich bei Gelegenheit noch mal weiter verifizieren. Aber erstmal Danke für die Tipps und Links.

Ja alles schoen und gut, nur leider sind in meinen Augen weder Mastodon noch Freifunk Muenchen e.v., Adressen wo man wirklich irgendwelche Daten parken moechte egal welche. Meine Meinung dazu: Honigfallen.

Die ganzen Diskussionen um Sperrungen, Tracking und Vorratsdatenspeicherung erübrigen sich, wenn man als rekursiven Resolver nicht Google (8.8.8.8), Cloudflare (1.1.1.1) oder Quad9 (9.9.9.9) bemüht, sondern diesen gleich selber betreibt. Z.B. mit Technitium (auf Raspi oder als Proxmox-VM), welcher alle verschlüsselten Varianten beherrscht, und vollständig unter eigener Kontrolle läuft.