Distro-Hopper kennen es; lädt man die ISO-Datei einer Distribution herunter, so wird fast immer eine zugehörige Prüfdatei angeboten. Die Prüfdatei enthält Hash-Codes oder Prüfsummen. Das verwendete Verfahren erkennt man in der Regel an einem der Texte: "md5, sha256, sha512" im Dateinamen. Um die technische Integrität der ISO-Datei zu überprüfen, gibt es mehrere Möglichkeiten.

Der Zweck von Hashes oder Hash-Codes und Prüfsummen ist der gleiche. Beide werden verwendet, um die Integrität einer Datei durch eine alphanumerische Zeichenfolge zu gewährleisten. Wenn der Hochlader einer Datei diesen Hash für die Datei bereitgestellt hat, kann man ihn leicht überprüfen. Nach dem Heruntergeladen kann mit einem Hash-Checker oder einem MD5-Prüfsummenprogramm die Hash-Signatur der Originaldatei und der Kopie der Datei verglichen werden. Wenn die Signaturen nicht übereinstimmen, bedeutet dies, dass die Kopie der Datei möglicherweise beschädigt ist oder kompromittiert wurde.

Angenommen, eine unbefugte Person hat die Originaldatei verändert oder sie wurde durch einen fehlerhaften Download beschädigt, dann ändert sich der Prüfsummenwert der Datei. Eine Datei kann aus vielen Gründen beschädigt sein, zum Beispiel durch Netzwerkprobleme beim Herunterladen einer Datei, Fehler, die sich beim Kopieren und Verschieben einschleichen, sowie das Speichern einer Datei auf einem fehlerhaften Speicherlaufwerk.

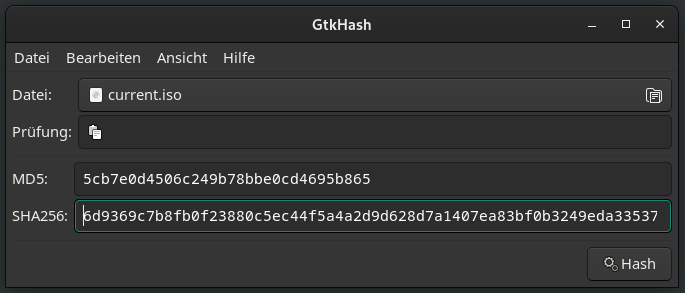

Es gibt viele Anwendungen, mit denen die Dateiintegrität geprüft werden kann. Im Screenshot oben ist das Programm GtkHash zu sehen. Darin öffnet man eine Datei (im Beispiel: current.iso) und klickt den Hash-Schalter rechts unten. Daraufhin werden diverse Prüf-Codes angezeigt (im Beispiel: MD5 und SHA256). Nun kann man einen dieser Codes mit dem Inhalt der Prüfdatei vergleichen. Stimmen beide überein, weiss man, dass die überprüfte ISO-Datei nicht defekt ist. Eine inhaltliche Integrität kann man nur dann annehmen, wenn darauf vertraut wird, dass beide Dateien (ISO und Prüfdatei) bei der Download-Quelle nicht manipuliert wurden. Es könnte ja sein, dass sich auf der Download-Seite sowohl eine manipulierte ISO-Datei, als auch die dazu passende Prüfdatei befinden.

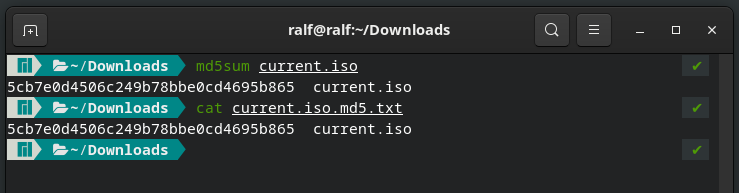

Wem diese Prozedur zu umständlich ist (1. GtkHash starten, 2. ISO-Datei öffnen, 3. Hash ermitteln, 4. Prüfdatei im Editor öffnen, 5. Codes vergleichen), kann die Prüfung auch im Terminal durchführen. Dafür gibt es die Befehle md5sum, sha256sum, sha512sum, die auf die ISO-Datei angewendet werden. Hier ein Beispiel:

Zuerst wird die MD5-Prüfsumme der Datei current.iso angezeigt; danach der Inhalt der Prüfdatei current.iso.md5.txt ausgegeben. Nun kann man die beiden Codes sehr gut miteinander vergleichen. Im gezeigten Beispiel stimmen sie überein. Falls aus dem Namen der Prüfdatei der verwendete Algorithmus nicht ersichtlich ist, kann man die Prüfdatei öffnen und nachsehen. Heute wird meistens sha256 oder sha512 verwendet.

Sollten die Dateinnamen dem oben gezeigten Namensschema folgen, kann der Vergleich der Codes auch direkt vom md5- bzw. sha-Befehl durchgeführt werden, indem man den Parameter -c verwendet. Das sieht dann so aus:

md5sum -c current.iso.md5.txt

current.iso: OK

Kleine Ergänzung:

Für die gängigsten Dateimanager lässt sich GtkHash auch als Plugin installieren. Ich teste damit immer bei Backups auf externe Festplatten, ob alles richtig übertragen wurde.

Guckst du hier: https://wiki.ubuntuusers.de/GtkHash/

Danke für Eure vielen News.

Als kleine Ergänzung, man das kann das prüfen noch einfach durchführen. Dazu ruft man in Eurem Beispiel das ganze einfach so auf:

Und schon wurde der hash erstellt und überprüft. Wenn es Richtig ist dann bekommt man das mit dem OK sofort gemeldet.

Das --check || -c geht bei allen hash tools und er hat auch noch den Vorteil, dass er sofort mehrere Datein Prüfen kann, wenn diese in einer hash Datei aufgeführt sind.

Normalerweise geht es recht einfach mit md5sum, sha256sum, usw. Einfach mit

sha256sum -c image.iso.md5

image.ISO: OK auch kann man z.B. bei einigen download Programmen und Dateimanager wie KDE Dolphin haben es integriert oder bieten entsprechende Erweiterungen an.

Ich verwende, wenn immer möglich, den BitTorrent für den Download. So entlaste ich das Projekt und erhalte eine automatische Prüfung der Prüfsumme :)

Wer viel per SSH arbeitet, hätte vielleicht gerne einen Einzeiler, wenn keine weitere Datei verfügbar ist...

echo '5133d221688567157637a7fff5d12147f368007cdf3bd3dc96ce88f261e651e3 *check-mk-raw-2.4.0p14_0.noble_amd64.deb' | shasum -a 256 -cDas ist die Zeile der aktuellen Checkmk-Version. Echo steht für Ausgabe. Nach dem einzelnen Anführungszeichen kommt der SHA256-Wert (für andere Hashfunktionen einfach den Befehl am Ende ändern). Gefolgt von einem Leerzeichen und einem Sternchen folgt nun die zu prüfende Datei. Das ganze wird dann umgeleitet an die Funktion "shasum".Ab und zu suche ich nach diesem Einzeiler, denn meine Spielereien wie Raspberry und VM laufen allesamt headless, ohne GUI. Wenn die Hashs noch etwas länger werden, ist die Fehlerquote auf Layer 8 einfach zu hoch ;)