Wer heute im Internet unterwegs ist sieht sich vielfältigen Bedrohungen ausgesetzt, von denen viele gar nicht bekannt sind. Und ständig kommen neue hinzu. Selbst Firmen mit grossen IT Abteilungen sehen sich immer wieder und öfter Szenarien ausgesetzt, mit denen niemand gerechnet hat und die Schäden in Millionenhöhe anrichten.

Fast wöchentlich erscheinen Meldungen über neue Angriffe auf Firmennetzwerke in der Presse. Heutzutage bedeutet eine nicht funktionierende IT für eine Firma innerhalb kürzester Zeit den Tod. Machtlos sieht man sich Erpressern gegenüber die alle Daten verschlüsselt haben und das nur gegen Bezahlung hoher Summen rückgängig machen

Ich möchte nur einige Beispiele aufzählen mit welchen Methoden vorgegangen wird, um unrechtmässig an Informationen zu gelangen, oder Schaden anzurichten. Um als Privatanwender:in der richtigen Weise darauf zu reagieren und nicht einfach resigniert den Stecker zu ziehen und offline zu gehen. Das wichtigste ist und bleibt es ein Bewusstsein in die Köpfe der Leute zu kriegen, um mit diesen Bedrohungen umzugehen. Natürlich wissen mittlerweile die meisten das im Internet viele Leute mit ausgesprochen krimineller Energie unterwegs sind und dennoch wird es oft genug verdrängt.

- Irrtum Nummer 1: Viele denken "ach das betrifft mich doch nicht wer sollte sich schon für mich interessieren"

- Irrtum Nummer 2: "Ich habe doch einen Virenscanner installiert also ist alles gut"

- Irrtum Nummer 3: "Ich habe ja nichts zu verbergen"

- Irrtum Nummer 4: "Mein Router hat ja eine Firewall deshalb kann nichts passieren"

Kein technisches Hilfsmittel kann den wachen Geist, der vor dem Monitor sitzt, ersetzen, sondern höchstens unterstützen.

Die häufigsten Angriffstechniken

- Man in the Middle Angriff

- Phishing

- Viren (Bootviren, Dateiviren, Makroviren, Skriptviren)

- Trojaner

- Würmer

- Ransomware

- Hoaxe (i.d.R. nicht gefährlich)

- Scareware

- Adware

- Rootkits

Ein praktisches Beispiel aus dem Alltag

Eine Bekannte erhielt in ihrer Firma eine E-Mail von einem angeblichen Bewerber.

Da zu der Zeit wirklich Leute gesucht wurden, schöpfte sie zunächst keinen Verdacht.

Da es ihr aber trotzdem merkwürdig vorkam, sagte sie mir Bescheid um mir das mal anzusehen.

Im Anhang war ein ihr unbekanntes Dateiformat und es sollte ein Kennwort eingegeben werden

Die angebliche Bewerbung mit dem Betreff „Bewerbung auf die angebotene Stelle bei der Agentur für Arbeit“ enthielt sogar ein Bewerbungsfoto das mir wie aus einem Modekatalog kopiert vorkam.

Offensichtlich durchforsten die Cyberkriminellen große Stellenmärkte und sammeln darüber E-Mail-Adressen ein. Neben der eigentlichen E-Mail-Adresse des Unternehmens speichern die Betrüger scheinbar auch den Stellenmarkt, aus dem die Adresse stammt. In der gefälschten E-Mail beziehen sich die Absender auf die Jobbörse, was zu mehr Vertrauen führt.

Da die E-Mails sehr authentisch wirken, öffnen viele Personaler oder Sekretärinnen den Anhang und installieren so den Computervirus. Im Anhang ist eine ZIP-Datei oder RAR-Datei enthalten. Zusätzlich ist ein Bild als .jpg-Datei angehängt. Wer die Dateien öffnet, fängt sich einen Virus ein.

So sah die E-Mail aus

Im Anhang finden Sie eine Datei mit dem Namen „CV und Bewerbung – Peter Schnell.rar“, oder ähnlich. Diese enthält die Malware.Meine Recherche ergab das es sich um den Virus mit dem Namen „Mal/DrodZp-A„, der sehr weit verbreitet ist handelt. Die Schadsoftware ist in der Lage, weitere Malware herunterzuladen. Da im schlimmsten Fall Ransomware oder Spyware heruntergeladen wird, muss man nach dem Öffnen der Datei schnell reagieren.

Unerfahrenen Nutzern empfehle ich folgende Maßnahmen: Schalten Sie den Computer aus und beauftragen Sie einen Spezialisten mit der Entfernung des Virus und/oder der Datenrettung.

Ändern Sie auf einem anderen Gerät alle auf dem Computer nach dem Öffnen der Datei verwendeten Passwörter.

Natürlich existieren noch andere Formen dieser E-Mails

Gewinnversprechen, Zahlungsaufforderungen oder Warnmeldungen der eigenen Bank

Usw. Usw.

Technische Hilfsmittel

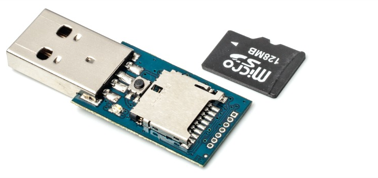

Wer einen USB-Stick findet, schließt ihn auch an. Das kann jedoch fatale Folgen haben:

Spezielle Sticks geben sich als Tastatur aus und führen so ungehindert gefährliche Skripte aus.

Im Bauch des USB Rubber Ducky von Hak5 steckt eine microSD-Karte, auf der die auszuführenden Tastaturbefehle gespeichert werden. Skripte für jeden Zweck sind im Netz verfügbar.Bei Bedarf programmiert man sich eigene.

Mit diesem handlichen Tool lässt sich jeder RFID Chip schnell kopieren.

Diese Chips sind häufig in Firmenausweisen verbaut. Dort dienen sie dazu Zugang zum Firmengelände bzw. speziellen Bereichen desselben zu erlangen

Einfach und effektiv. Diese verdeckten Ethernet-Multi-Tools sind erweiterbare Plattformen für Fernzugriff und Man-in-the-Middle Angriffe. Ihre diskrete Art ermöglicht es ihnen, sich problemlos in Netzwerkumgebungen einzufügen.

Welcher Admin kontrolliert schon täglich was alles in den zahlreichen Anschlüssen seiner Server, Router und Switches steckt. Auch beim eigenen Rechner wird kaum kontrolliert, ob nicht ein Teil hinzugekommen ist.

Der Key Grabber sieht aus wie ein harmloser Adapter, zeichnet aber sämtliche Tastatureingaben auf und verschickt sie per WLAN. Das winzige Gerät wird einfach zwischen USB-Tastatur und Rechner gesteckt und zeichnet fortan sämtliche Tastatureingaben auf. Das Gerät arbeitet transparent; eine Verzögerung beim Tippen spürt man nicht. Sein wahres Gesicht offenbart es erst, wenn man eine zuvor festgelegte Tastenkombination auf der angeschlossenen Tastatur drückt. Dann meldet sich der Keylogger als Massenspeichergerät am Rechner an und gewährt Zugriff auf die Tastaturmitschnitte. Und auch hier: Wer kontrolliert täglich wenn er seinen Rechner einschaltet was alles eingesteckt ist, zumal wenn der Rechner unter dem Tisch steht. Nicht jede Reinigungskraft die Zutritt zu allen Büros hat, ist auch eine ...........

Der WiFi Pineapple demonstriert die Unsicherheiten von WLANs. Ein Angreifer kann damit einen Hotspot aufspannen, der Smartphones, Tablets und Notebooks magisch anzieht – und angreift. Es gibt viele schmutzige Tricks, um WLAN anzugreifen. Der WiFi Pineapple beherrscht sie fast alle. Das Gerät ähnelt am ehesten einem WLAN-Router, es ist aber, anders als etwa eine Fritzbox, darauf ausgelegt, Daten abzugreifen und den Nutzern das Leben schwer zu machen.

Dazu ist es mit einer ganzen Reihe bekannter Pentesting-Tools ausgestattet. Als Betriebssystem kommt OpenWRT zum Einsatz. Mit seinen zwei WLAN-Modulen ist der WiFi Pineapple prädestiniert für Man-in-the-Middle-Attacken. Ein Pentester würde mit dem einen Modul einen verlockend klingenden Hotspot wie „Telekom“ oder „Free Wifi“ aufspannen

und das andere mit einem legitimen Netz in der Nähe verbinden, um seinen zukünftigen Opfern den Zugriff aufs Internet zu ermöglichen.

All diese Tools sind für relativ wenig Geld zu bekommen und können dennoch sehr grossen Schaden anrichten.

Social engineering

Ohne dass die Opfer auch nur einen Moment darüber nachdenken, geben sie vertrauliche Informationen von der Arbeit preis oder überweisen Geld an einen ihnen eigentlich völlig unbekannten Menschen. Social Engineering bringt Menschen dazu, etwas gerne zu tun, das sie eigentlich nie vorhatten. Anders als man nun vermuten könnten, ist Social Engineering jedoch keine Motivationstechnik, sondern eine besonders raffinierte Form des Betrugs

Wie funktioniert Social Engineering?

Wer versteht, wie Menschen ticken, kann sie mit etwas Fingerspitzengefühl – und etwas mehr kriminellem Potenzial – gezielt manipulieren. Oft schlüpfen die Betrüger in die Rolle eines Bekannten, eines vertrauenswürdigen Handwerkers oder täuschen vor, von einer Bank oder gar der Feuerwehr zu sein. So erschleichen sich die Täter das Vertrauen und oft auch sensible Daten.

Kurz: Social Engineers versuchen, Menschen für ihre Zwecke zu instrumentalisieren. Einer der bekanntesten Social Engineers ist der Hacker Kevin Mitnick. Mitnick schreibt in seinem Buch „Die Kunst der Täuschung“, dass Social Engineering deutlich schneller zu den gewünschten Informationen führt als rein technische Methoden. Statt Spionagesoftware zu entwickeln, programmiert Mitnick den Willen seiner Mitmenschen.

Ebenfalls nicht zu vergessen…………

- Unbefugter Zutritt zu schutzbedürftigen Räumen

- Sorgloser Umgang mit Fremdpersonal

- Unzureichende Dokumentation der Verkabelung

- Ungeeignete Entsorgung von Datenträgern und Dokumenten

- Stromausfall

- Höhere Gewalt

- Personalausfall

Diese Liste ließe sich beliebig fortsetzen……………..

Was ist eine Sicherheitslücke?

Bei einer Sicherheitslücke handelt es sich um eine Schwachstelle von IT-Komponenten oder IT-Endgeräten.

Sie wird durch Fehler in der Programmierung oder Codierung verursacht und lässt sich ausnutzen, um beispielsweise Schadcode auf Rechnersystemen einzuschleusen. So stellt eine Sicherheitslücke eine Schwachstelle auf Systemen wie Computern, Servern oder Netzwerkkomponenten dar.

Die Schwachstelle wird zu einem potenziellen Sicherheitsrisiko, wenn sich über sie Schadcode auf den betroffenen Systemen ausführen lässt. Sicherheitslücken können in Betriebssystemen, Anwendungen oder in einer Firmware vorhanden sein. Ursache für die Schwachstelle sind Fehler in der Programmierung oder ein unzureichender Schutz des Systems. Die Sicherheitslücke lässt sich unter Umständen dafür nutzen, Daten von einem System zu entwenden, ein Gerät unter seine Kontrolle zu bringen, den Anwender auszuspionieren oder Daten zu manipulieren oder zu löschen.

Wie entstehen Sicherheitslücken?

Sicherheitslücken können verschiedene Ursachen haben. Oft sind Fehler bei der Programmierung für die Schwachstelle verantwortlich. Weitere Gründe für das Entstehen einer Sicherheitslücke sind die Verwendung von Software für einen nicht vom Programmierer vorgesehenen Zweck oder das Erweitern von Programmen mit Zusatzanwendungen wie Add-ons oder Plugins. Vor allem, wenn bei der Konzeption von Programmen wichtige Sicherheitsaspekte vernachlässigt werden, steigt das Risiko von Schwachstellen in der Software. Oft sind knappe Budgets und hoher Zeitdruck Ursache hierfür. Softwaresysteme können so komplex sein, dass Fehler im Entwicklungsprozess kaum zu vermeiden sind. Fehlt dann eine effiziente Qualitätskontrolle, bleiben die Programmierfehler unentdeckt und die Sicherheitslücke gelangt zusammen mit der Software zum Anwender.

Welche Komponenten können von Sicherheitslücken betroffen sein?

Programmierfehler sorgen in den verschiedensten IT-Komponenten für Sicherheitslücken. Komponenten, die von einer solchen Schwachstelle betroffen sein können, sind:

Betriebssysteme von Geräten wie Computer, Server, Smartphones, Tablets oder Smart Home Devices

Softwareanwendungen wie Webbrowser, Virenprogramme, Office-Anwendungen oder E-Mail-Programme

Softwareerweiterungen wie Plugins oder Addons

Datenbanken und Datenbankmanagementsysteme

Betriebssysteme von Netzwerkkomponenten wie Router, Switche, Firewalls oder Access-Points

Firmware von elektronisch gesteuerten Geräten wie Kameras, Heizungssteuerungen, Fernseher oder intelligente Stromzähler

Wie werden Sicherheitslücken gefunden ?

Sicherheitslücken können zufällig durch einen Anwender entdeckt werden. In den meisten Fällen wird nach Sicherheitslücken jedoch gezielt gesucht. Organisationen, die sich mit dem Aufspüren von Schwachstellen beschäftigen, können Softwarefirmen, Firmen aus dem Sicherheitsbereich oder Cyberkriminelle und Hacker sein.

Ist eine Sicherheitslücke gefunden, kann sie geheim gehalten oder veröffentlicht werden.

In einigen Bereichen ist es üblich, dass Softwarefirmen dem Entdecker einer Schwachstelle bei entsprechender Information eine Belohnung zahlen. Das Ausnutzen von Sicherheitslücken zum Schaden des Anwenders oder der Softwarefirma lässt sich dadurch vermeiden.

Wie lassen sich Sicherheitslücken ausnutzen ?

In vielen Fällen ist ein Puffer- oder Speicherüberlauf die Ursache für eine Sicherheitslücke.

Durch gezieltes Herbeiführen eines Speicherüberlaufs wird fremder Programmcode auf einem System ausführbar.

Ein Exploit beschreibt, wie sich die Schwachstelle genau ausnutzen lässt, und stellt Werkzeuge oder Programmcode hierfür zur Verfügung. Kommt fremder Programmcode auf einem System zu Einsatz, ist dieses fast beliebig kompromittierbar.

Daten lassen sich kopieren oder manipulieren, Anwendungen verändern oder die kompletten Systeme aus der Ferne steuern. In seltenen Fällen kann der über eine Schwachstelle eingeschleuste Code auch Hardwareschäden verursachen.

Wie lassen sich Sicherheitslücken schließen ?

Sobald eine Sicherheitslücke bekannt ist, kann der Hersteller der Software einen Patch dafür entwickeln.

Dieser lässt sich nachträglich installieren und schließt die Schwachstelle. Oftmals stellen die Hersteller komplette Software-Updates zur Verfügung, die eine Vielzahl von Schwachstellen gleichzeitig beseitigen und zusätzlich neue Funktionen integrieren. Existiert keine Korrektur für die Software, lässt sich die Schwachstelle unter Umständen mithilfe anderer Maßnahmen schließen. Beispielsweise kann über eine Firewall verhindert werden, dass die von der Sicherheitslücke betroffenen Schnittstellen oder Funktionen der Software ansprechbar sind.

Wie man sieht existieren unzählige Risiken und Bedrohungen die einzeln oder in Kombination

die IT-Sicherheit nachhaltig gefährden können. Wie man ausserdem sieht, reicht es eben nicht aus einen Virenscanner oder auch eine Firewall etc. zu installieren. Denn Angreifer nutzen immer öfter rein menschliche Schwächen aus, um in Systeme einzudringen. Beispiele dazu gibt es genug aus der jüngeren Vergangenheit. Deswegen ist es gerade den Verantwortlichen in der IT dringend geraten mit offenen Augen und Ohren durch die Welt zu gehen und sich nicht in vermeintlicher Sicherheit zu wiegen. Ebenso ist jeder Firma zu raten Mitarbeiter über diese Tatsachen zu informieren, Awareness zu erzeugen, und das auch regelmässig zu wiederholen.

Interessante Links zum weltweiten Datenverkehr und zur Bedrohungslage

Literaturempfehlungen

Österreichisches Sicherheitshandbuch

Kevin Mitnick. „Die Kunst der Täuschung"

Bildquellen:

Danke Norbert für die gute Übersicht. Auch wenn jetzt nichts wirklich neues dabei war, habe ich es so komplett nur selten gesehen. 😀