Mit einem sogenannten Vulnerability Scanner lassen sich leicht Sicherheitslücken im eigenen Netzwerk aufspüren. Zu den bekanntesten Lösungen, welche als Freie Software zur Verfügung stehen, gehört OpenVAS, welches von der deutschen Firma Greenbone Networks entwickelt wird.

Entstanden ist die Lösung aus Nessus heraus, welches bis 2005 ebenfalls unter einer Freien Lizenz verfügbar gewesen ist.

Aufgrund der Komplexität einer solchen Software galt OpenVAS lange Zeit als schwer zu installieren und zu verwalten. Dies hat die Entwicklergruppe immauss veranlasst eine vorkonfigurierte Lösung auf Basis von Docker bereitzustellen.

Die Installation ist denkbar einfach. Es wird lediglich Docker und docker-compose vorausgesetzt.

Daraufhin kann eine docker-compose.yml Datei mit folgendem Inhalt beispielsweise unter /opt/docker/openvas/ angelegt werden.

version: "3"

services:

openvas:

image: 'immauss/openvas:latest'

restart: always

ports:

- "8443:9392"

environment:

- "PASSWORD=meingeheimespasswort"

- "USERNAME=admin"

- "RELAYHOST=172.17.0.1"

- "SMTPPORT=25"

- "REDISDBS=512" # number of Redis DBs to use

- "QUIET=false" # dump feed sync noise to /dev/null

- "NEWDB=false" # only use this for creating a blank DB

- "SKIPSYNC=false" # Skips the feed sync on startup.

- "RESTORE=false" # This probably not be used from compose... see docs.

- "DEBUG=false" # This will cause the container to stop and not actually start gvmd

- "HTTPS=true" # wether to use HTTPS or not

- "GMP=false" # to enable see docs

volumes:

- "./data:/data"

container_name: openvasIn diesem Beispiel wird die Software über den Port 8443 via HTTPS erreichbar gemacht.

Nach einem Ausführen von docker-compose up -d im gleichen Verzeichnis sollte ohne weitere Konfiguration ein Zugriff auf OpenVAS über https://localhost:8443 möglich sein, allerdings nur mit einem selbstsignierten SSL-Zertifikat. Es empfiehlt sich daher einen Proxyserver wie den bereits vorgestellten nginx-proxy-manager zu nutzen.

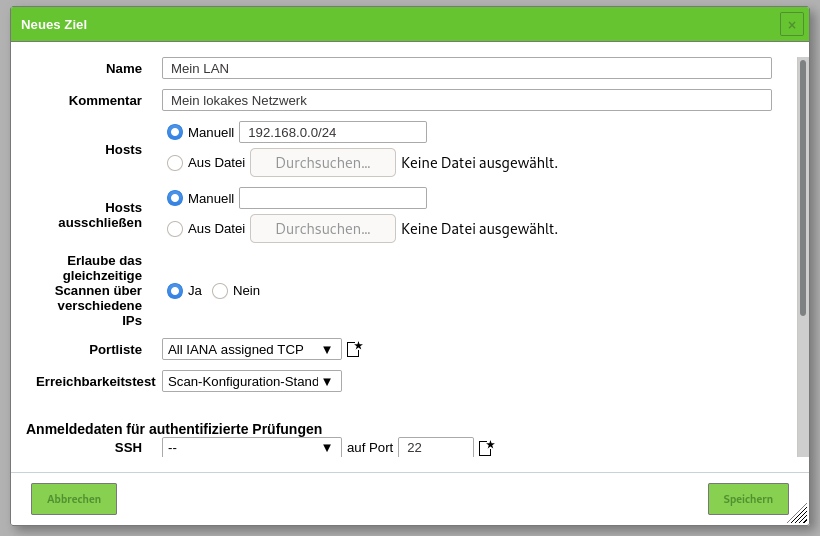

Nach einer Anmeldung mit dem zuvor vergebenen Passwort besteht die Möglichkeit über den Menüpunkt Konfiguration / Ziele ein zu prüfendes Netzwerksegment zu hinterlegen:

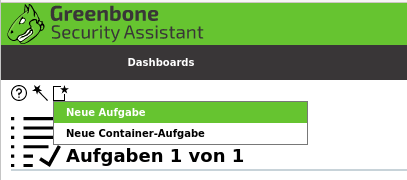

Dieses kann daraufhin über Scans / Aufgaben / Neue Aufgabe einem Scanauftrag zugeordnet werden:

Zum Einstieg kann der Scanauftrag als Einmalig definiert werden, muss dann allerdings in der Übersicht über den Play Button manuell gestartet werden.

Eine Überprüfung auf bekannte Sicherheitslücken kann je nach Umfang und Ausbau des lokalen Netzwerkes einige Zeit in Anspruch nehmen.

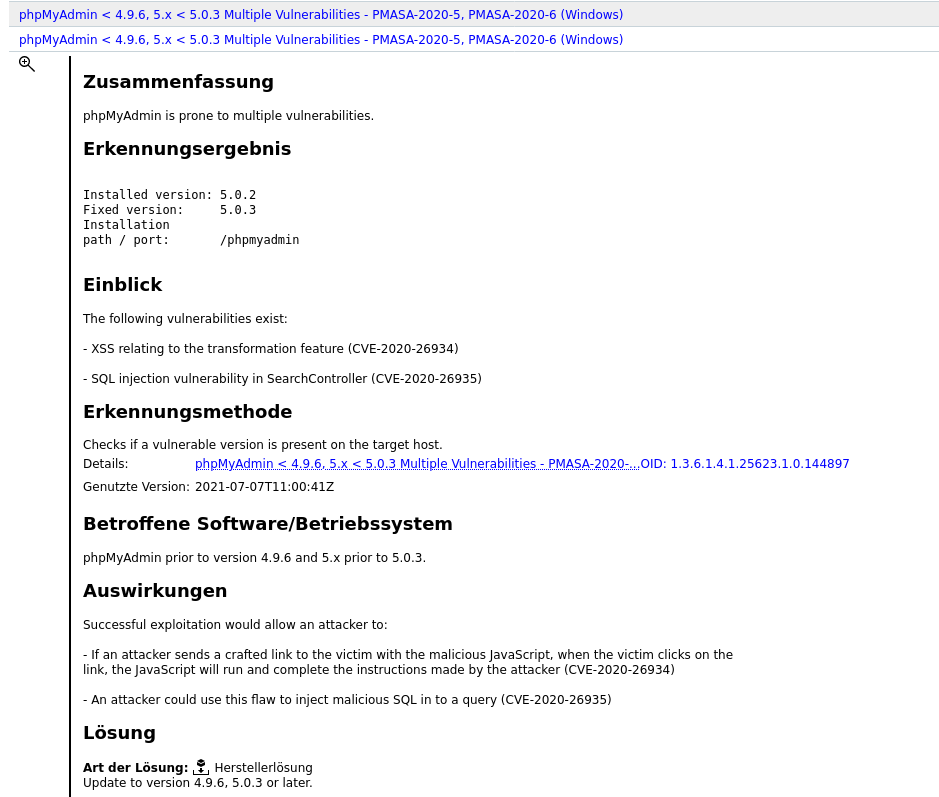

OpenVAS bietet nach der Analyse einen Bericht, in dem Details über gefundene Schwachstellen aufgelistet werden und teilweise konkrete Lösungsvorschläge angeboten werden.

Im ausführlichen Benutzerhandbuch findet man zu allen Menüpunkten eine entsprechende Hilfe.

Auch im privaten Netzwerk kann eine Überprüfung mit OpenVAS durchaus hilfreiche Informationen liefern. Im kommerziellen Umfeld kommen solche Lösungen meist ohnehin zum Einsatz.