Wir alle surfen gerne mit verschiedenen Endgeräten, wie zum Beispiel Handy oder Tablet sowie dem PC/Laptop, oder aber dem Raspberry Pi, im Internet herum. Um eine IP-Adresse, zum Beispiel 204.2.33.51, aufzuschlüsseln und die Seite über die Domain, zum Beispiel tux.org, zu finden, wird ein DNS-Server benötigt.

Dabei wird auch gleich die Sicherheit der Seite gecheckt, von http und https über SSL bis hin zu Chiper. Meist ist in den Endgeräten die Google DNS mit '8.8.8.8' hinterlegt. Damit hat man zwar einen schnellen Seitenaufbau. Der Nachteil davon ist allerdings, dass Google systematisch eure Seitenaufrufe dafür nutzt, gezielt Werbung zu schalten.

Abseits des “Mainstreams” findet man DNS-Server-Empfehlungen ohne Ende: Jeder preist seinen DNS-Server an, um gegebenfalls mit euren Daten bares Geld zu verdienen. Denn jeder Seitenaufruf muss, wie oben beschrieben, vom DNS Server entschlüsselt werden. Nun gibt es aber auch “no logging”-DNS-Server, beispielsweise mit DoH-DNS-over-HTTPS oder einem DNScrypt-Server. DNScrypt-Server sind geschützte DNS-Server. Richtig eingesetzt kann damit der eigene Standort im Netz verschleiert werden. Wenn man da noch einen mit “no logging” findet, ist der Gold wert.

Eine Möglichkeit solche Server zu finden ist es, im Internet danach auf die Suche zu gehen. Vor etwa einem Jahr habe ich bei dem Aufbau von DNScrypt in Kombination mit PiHole den Blog von Sean Wright gefunden. Dieser hat in der Installationsanleitung unscheinbar eine Liste implementiert.

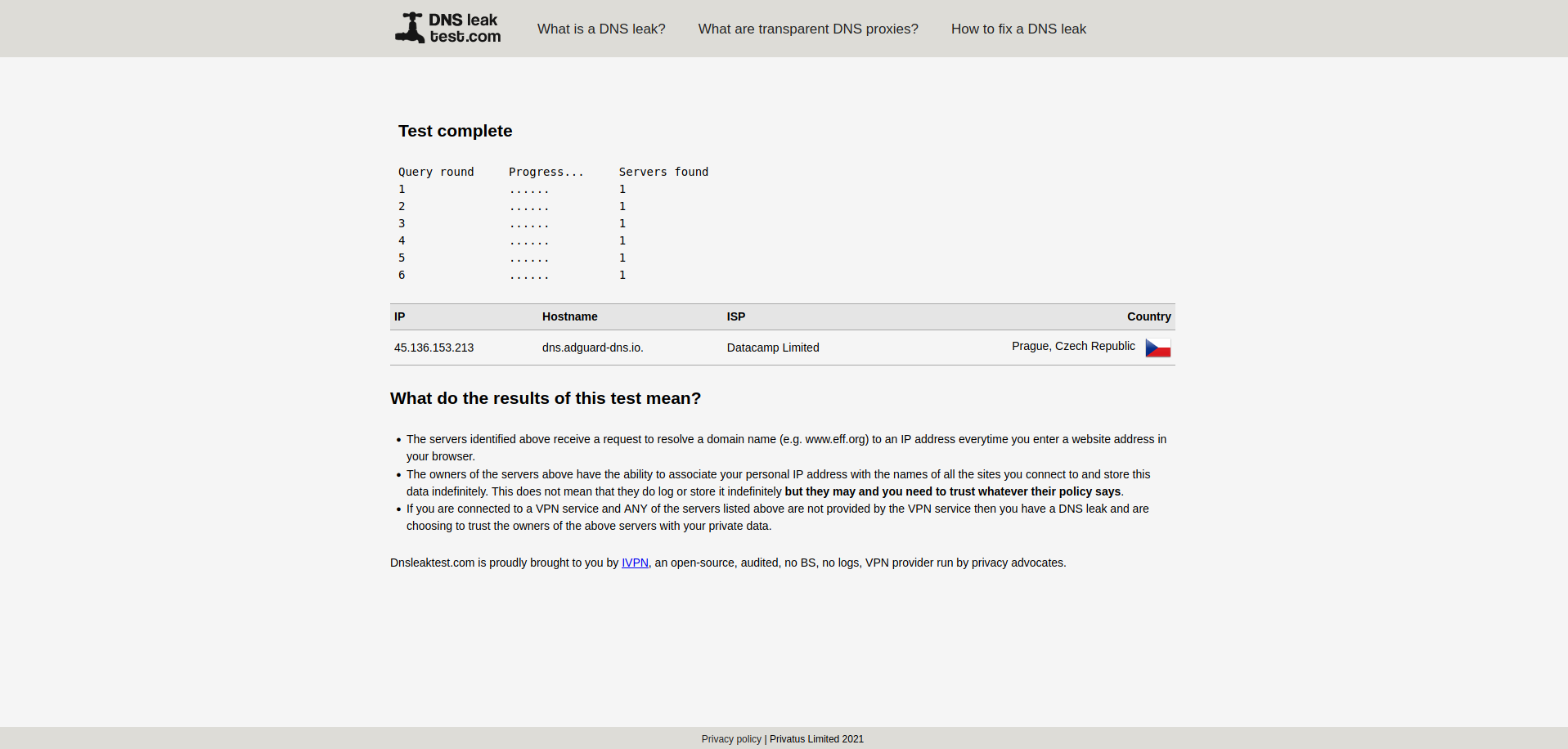

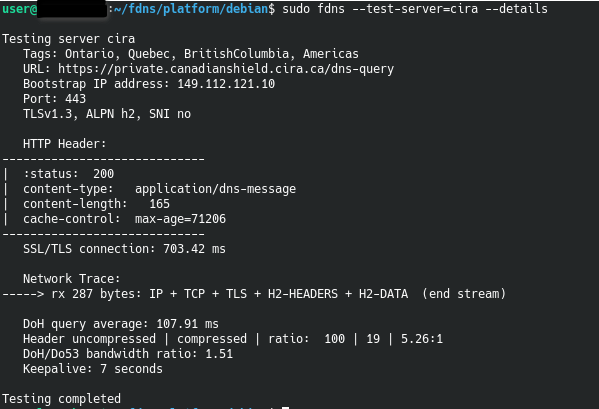

Heute wollte ich mich abseits dieser Liste mal auf die Suche nach DNScrypt-Servern machen und bin im Netz als langer Fan und Nutzer von Firejail über deren FireDNS gestolpert. Deren Internetaufritt ist zurückhaltend, aber die DNS hat es in sich! Nach der Installation auf meinem PureOS, einem Debian-Derivat im Rolling-Release, habe ich direkt einen Probelauf auf einer bekannten Seite gestartet: Das Ergebnis kann sich sehen lassen.

Der Hintergrund meines Interesses ist meine jüngste Konfiguration auf einem Raspberry Pi mit Squid, Tailscale und PiHole. Der DNS-Server ist dabei entscheidend wichtig. Leider ist das .deb-Paket “nur” für Debian/Ubuntu x86_64 ausgeselegt, also nicht für den Raspberry Pi tauglich. Auf meinem Laptop ist das aber sehr willkommen. Auf Debian/Ubuntu ist FirejailDNS in Kombination mit Firejail bestens aufgestellt. Firejail verwendet weltweite Server. Die Software ist quelloffen - und das rockt! 🤘

Quellen:

https://dnscrypt.info/public-servers/?ref=blog.sean-wright.com

https://dnsleaktest.com

Irgendwie kann ich der Euphorie nicht ganz folgen.

Ich finde im Repo von Debian kein firedns Paket und nach einer Internetsuche lande ich auf einer Seite firedns.io, das ist aber ein DNS-Pampers-Dienst, wenn ich das richtig sehe.

Hier der fehlende Link: https://firejaildns.wordpress.com/ .

Interessante Technologie. Wenn ich das richtig verstehe, werden mit DNScrypt Hashes der Anfragen und Antworten erstellt um die Authentizität dieser Nachrichten sicher zustellen. Die Verschleierung erfolgt dann dadurch, dass DNScrypt-Server als Relay fungieren und der Traffic somit nicht direkt zum anfragenden Client zurück gesendet wird. Gibt es dazu ein Whitepaper oder wissenschaftliche Beiträge? Mich würde interessieren inwiefern damit bspw. die Exfiltration von Daten getarnt werden könnte. Im Bereich der Cyber Security sind mir solche Szenarien bisher noch nicht bekannt gewesen...

Moin,

folgendes sollte beachtet werden. https://github.com/dyne/dnscrypt-proxy/blob/master/README.markdown#status-of-the-project

Stubby: Verschlüsselte DNS-Anfragen für z.b. OpenWrt https://www.kuketz-blog.de/stubby-verschluesselte-dns-anfragen-openwrt-teil5/

Was ist Stubby? https://dnsprivacy.org/dns_privacy_daemon_-_stubby/about_stubby/

Gruß Christian

Great work!

Thanks a lot!