Eine Verschlüsselung von E-Mails mit GPG ist vielen bekannt, wird jedoch oftmals als komplex angesehen und überfordert insbesondere Einsteiger trotz guter Einrichtungsassistenten.

Als Alternative kann S/MIME genutzt werden, ein Standard welcher der Verschlüsselten Kommunikation im Internet, beispielsweise beim Aufruf einer Webseite ähnelt. Dabei wird die Sicherheit durch eine zentrale Zertifizierungsstelle wie Let's Encrypt gewährleistet, indem diese den öffentlichen Schlüssel signiert und bei einer Abfrage einer Webseite die Signatur mit dem Browser bekannten Zertifizierungsstellen verglichen wird.

Leider bietet Let's Encrypt bisher keine S/MIME Zertifikate zur E-Mail Verschlüsselung an und die meisten kommerziellen Zertifizierungsstellen verlangen einen jährlichen Betrag für ein Zertifikat. Lediglich der italienische Anbieter Actalis offeriert aktuell kostenfrei ein für ein Jahr gültiges S/MIME Zertifikat.

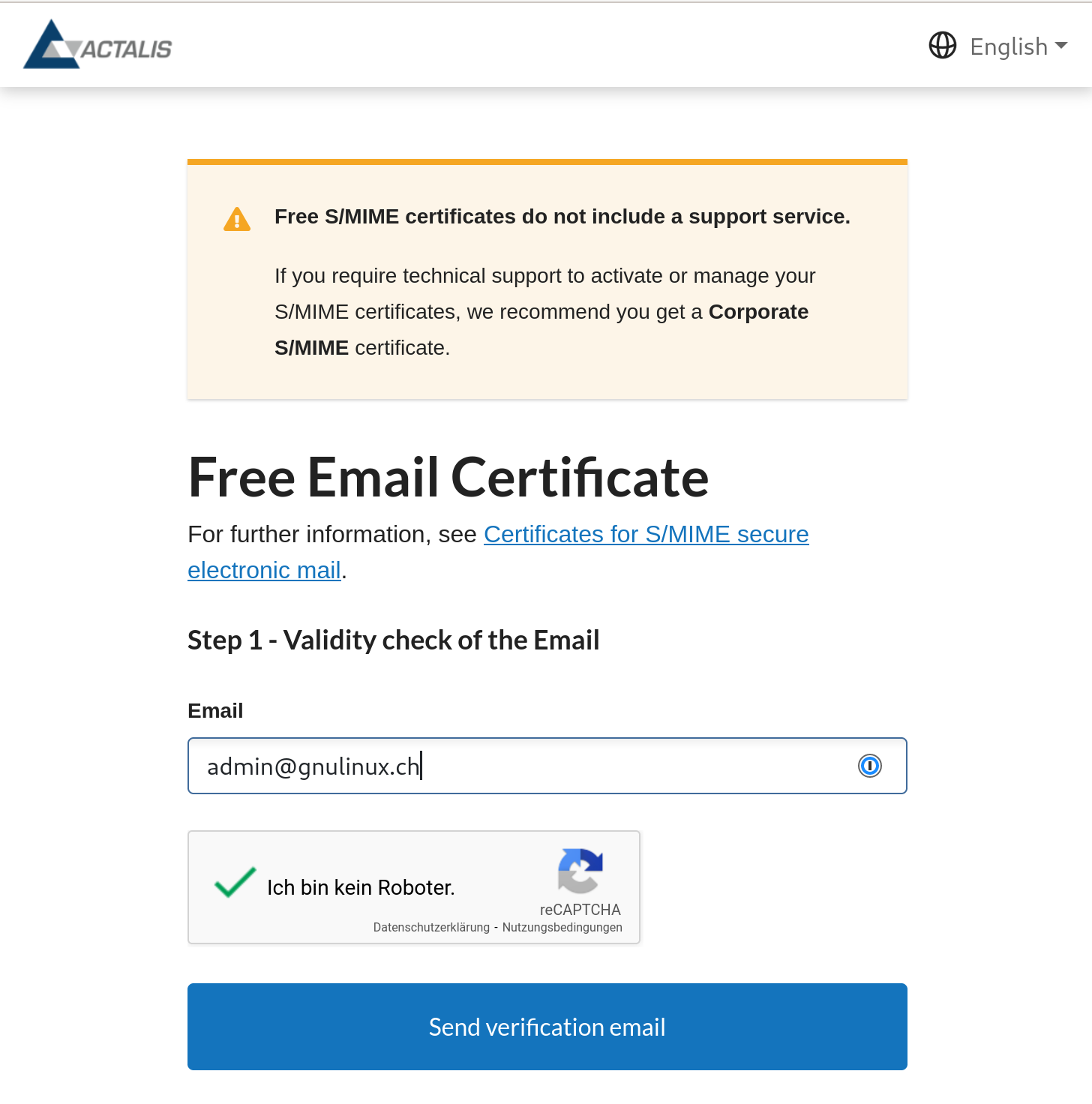

Zur Beantragung öffnet man zunächst den Online Assistenten, und gibt die E-Mail Adresse an, für die ein Zertifikat ausgestellt werden soll.

Daraufhin wird an die angegebene Adresse eine E-Mail mit einem Bestätigungscode versendet der im 2. Schritt des Assistenten angegeben werden muss.

Abschliessend wird ein Passwort ausgegeben, welches zur weiteren Einrichtung benötigt wird. Es wird empfohlen dieses an einem sicheren Ort aufzubewahren.

Das eigentliche Zertifikat wird nach einiger Zeit im Zip-Archiv an die angegebene Adresse versendet. Auch dieses sollte langfristig an einem sicheren Ort gespeichert werden.

Nach dem Entpacken erhält man eine Datei im Typ PKCS#12, welche im E-Mail Client der Wahl importiert werden kann (sofern dieser S/MIME unterstützt). In Thunderbird öffnet man dazu zunächst die Einstellungen des entsprechenden Kontos durch einen Rechtsklick auf den Kontonamen in der Kontenübersicht über den Punkt Einstellungen.

Im Bereich Ende-zu-Ende-Verschlüsselung wählt man den Punkt S/MIME-Zertifikate verwalten. Dies öffnet die integrierte Zertifikatsverwaltung. Über den Reiter Ihre Zertifikate, lässt sich die PKCS#12 Datei importieren. Dabei wird das zuvor ausgegebene Passwort abgefragt.

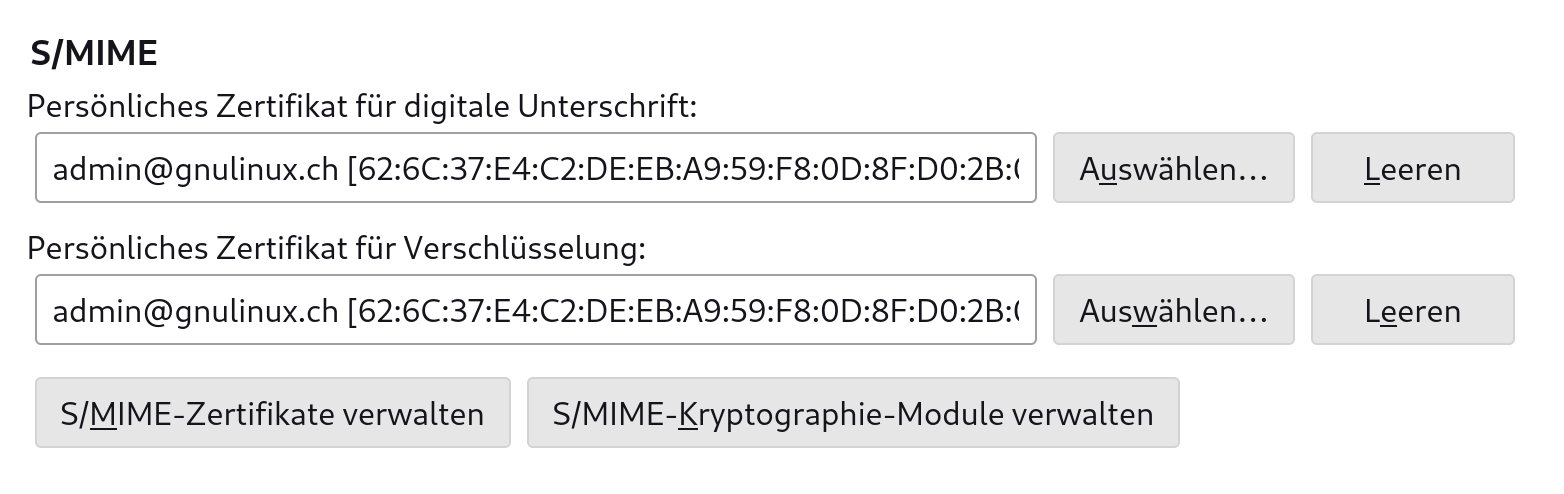

Das Zertifikat kann nun für die digitale Unterschrift und zur Verschlüsselung ausgewählt werden.

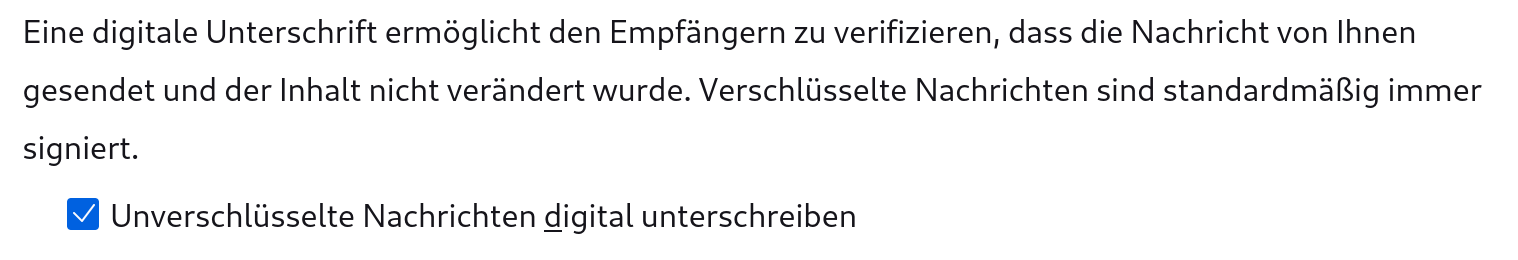

Es empfiehlt sich ausserdem den Punkt Unverschlüsselte Nachrichten digital unterschreiben auszuwählen. Somit kann auch ohne Verschlüsselung beim Gegenüber die Eigentümerschaft des Zertifikates überprüft werden.

Die Einrichtung von S/MIME ist in wenigen Schritten erledigt. Für Android stehen Clients wie FairMail oder r2mail2 zur Verfügung, welche den Standard unterstützen.

zu erwähnen wäre noch, dass zwei User, bevor Sie verschlüsselte E-Mails austauschen wollen, sich einmal nur signiert schreiben und antworten müssen, erst dann können Sie sich auch verschlsselt schreiben.

Frage eines Laien .......;-) Ist S/MIME mit GPGkompatibel ? Also, wenn ich eine GPG verschlüsselte email bekomme, kann ich diese mit der S/MIME-Einstellung meines email-Programmes öffnen ? Oder andersrum: Wenn ich eine S/MIME verschlüsselte email verschicke, kann der Empfämger, der GPG eingestellt hat, diese öffnen ?

Es sind zwei unterschiedliche Standards, daher ist dies leider nicht möglich. S/MIME hat allerdings grosses Potenzial. Sofern Let's Encrypt mittelfristige Zertifikate dieser Art ausstellen würden, könnte dies enorm zu einer grösseren Verbreitung beitragen.

👍

Danke ;-)

SMIME-Zertifikste gibt es auch vom Fraunhofer SIT: https://volksverschluesselung.de kostet nix. Eventuell braucht man die Windows-Software zum erstellen der Zertifikate. Bitte mal selbst nachsehen.

Hi Olaf. Auch dort gilt wie auch für cacert, dass die CA Zertifikate nicht in den Browsern und Mailclients enthalten sind. Zur Nutzung müsste jeder Partner diese zunächst importieren https://key2b.de/zertifikate.html

Darüber hinaus wird eine digitale Signatur ohne Kenntnis der CA als ungültig dargestellt.

Hi Lioh, und die von Actalis sind enthalten? Für mich ist das Thema recht neu.

Ja, genau.

Kenntnis zu allen CAs der Kette erhält man normalerweise aus den Certificates selbst: Authority Information Access (AIA) Extension -> wo/wie finde ich das Cert der ausstellenden CA

Was Du mMn meinst: die RootCA muss explizit als 'trusted RootCA' hinzugefügt werden.

Ja, danke für die Konkretisierung.

Es wäre wirklich schön, wenn Let's Encrypt den Schritt machen würde, kostenlose S/MIME-Zertifikate auszustellen. Denn im Grunde liegt ein bekanntes Schlüsselpaar vor, es wird nur in eine andere "Hülle" gepackt, welches von fast allen Betriebssystemen und Mail-Programmen aus dem Stand verstanden wird.

Bei den kostenlosen Online-Ausstellern ist mir aufgefallen, dass die Schlüssel bei denen angelegt werden. Das bereitet mir ein wenig Unbehagen, da auch der private Schlüssel dort samt Kennwort vorliegt. Gibt es während des Prozesses die Möglichkeit ein selbsterstelltes Zertifikat dort für eine ausschließliche Unterschrift durch die CA bereit zu stellen?

Das hängt tatsächlich vom Anbieter ab. Comodo generiert die Zertifikate beim Anwender im Browser. Diese sind in der kostenfreien Version allerdings meines Wissens nach nur für 3 Monate gültig (was nicht immer so war und sich möglicherweise auch wieder geändert hat) https://www.comodo.com/home/email-security/free-email-certificate.php

Dein Unbehagen ist gerechtfertigt. Wenn du dort keinen CSR hinschicken kannst, wird das nicht gehen.

Ich habe bei Actalis in der FAQ zur Schlüsselerstellung nachgelesen: The private cryptographic key corresponding to the public key within the certificate is generated by the CA (with a suitable algorithm, size, etc.) and subsequently sent to the subscriber in PKCS#12 format [PFX], via email, thereby insuring that the subscriber does possess the private key.The CA does not retain the Subscriber’s private key after having sent it to the Subscriber. The password needed to import the PKCS#12 file is provided to the Subscriber out-of-band (via web, over a secure TLS channel), therefore protecting it from unwanted disclosure to third parties. The CA does not retain such password; therefore, the legitimate Subscriber – assuming that he/she keeps such password confidential – remains the only person able to decrypt the PKCS#12. Also konstruktiver Optimismus ist Pflicht.

Soweit ich das verstanden habe, kann man ein Zertifikat nicht verlängern, sondern sich ein neues beschaffen. Wie kann ich, wenn ich das mache, dann noch die alten mails lesen? Wie erfährt der Kommunikationspartner davon, dass das aqlte Zertifikat abgelaufen ist.

Da geht es eigentlich nur um deine eigenen Mails. Der Kommunikationspartner erfährt es automatisch durch die neue Signatur. Solange du das alte Zertifikat im Zertifikatsspeicher behältst kannst du weiterhin deine verschlüsselten Mails lesen.

oh achso man kann die alten Zertifikate weiterbehalten und sollte das dem zu folge auch? Die Disskusion hatten wir nämlich auf Arbeit, weil dazu gefährliches Halbwissen (oder noch weniger wie bei mir) vorherrscht. Von den Nicht-IT'lern ganz zuschweigen. Da ist es seltener der Ablauf sondern der Verlust der p12 Datei das Problem oder noch öfter dass das Passwort vergessen wurde. Da kannste von keepass&co reden wie vor eine Wand.

danke für die Info, das Wissen kann ich gut weitertragen, weil ich weiss dass da enormes Defizit besteht.

Übrigens im Chat habe ich gefragt, ob man auch mit PKI lokal Dateien signieren/verschlüsseln kann. Antwort war ja. Und dass kleopatra (kde) das wohl auch grafisch könne. Letzteres scheint vorgesehen zu sein, läuft bei mir aber auf Fehler (signieren, wie auch verschlüsseln). Das wäre sicher mal ein Thema das zu vertiefen.

Hallo, noch eine Frage eines Laien. Wenn S/MIME einmal eingerichtet ist und funktioniert, werden dann auch automatisch die Dateianhänge der E-Mail verschlüsselt?

Ich weiß jetzt nicht, was an der Benutzung von gpg kompliziert sein soll. Ich benutze es seit Mitte der 90er Jahre. Dazu muss ich gestehen, dass ich das S/MIME noch nicht richtig verstanden habe.

Schade wird nicht explizit darauf hingewiesen, dass die Verschlüsselung "für die Katz" ist, denn der private key(!) liegt beim Anbieter. Richtig gehört. Eigentlich gehört sowas verboten. "Gute" Anbieter kosten halt paar Euro. Aber wenn ich 20 Euro für ein Jahr bezahle, dann ist das für mich ok, weil dann weis ich, ich hab nur einen CSR hingeschickt und nicht meinen private key.