Das Konzept der Passkeys wurde von der FIDO Alliance entworfen und bisher von den Firmen Apple, Google, Paypal, Amazon und Microsoft implementiert. Die FIDO Alliance erklärt das Konzept so:

Basierend auf den FIDO-Standards sind Passkeys ein Ersatz für Passwörter, die eine schnellere, einfachere und sicherere Anmeldung bei Websites und Apps auf allen Geräten eines Nutzers ermöglichen. Im Gegensatz zu Passwörtern sind Passkeys immer sicher und gegen Phishing geschützt. Passkeys vereinfachen die Kontoregistrierung für Apps und Websites, sind einfach zu verwenden, funktionieren auf den meisten Geräten eines Nutzers und sogar auf anderen Geräten in unmittelbarer Nähe.

Doch wie funktioniert das?

Wer sich in Apps oder Websites einloggen möchte, der benutzt dazu in der Regel ein Passwort und evtl. einen zweiten Faktor, um sich zu identifizieren. Mit einem Passkey funktioniert der Login ohne ein Passwort.

- Passwörter haben den Nachteil, dass sie etwa durch Phishing in falsche Hände geraten und dann missbraucht werden können. Passkeys sollen als eine Art digitale Signatur Abhilfe schaffen.

- Das Wort "Passkey" kann man mit "Schlüsselpaar" übersetzen. Ein Passkey besteht nämlich aus einem privatem und einem öffentlichen Schlüssel, wie wir es von GPG kennen. Der private Schlüssel besteht aus einer langen Zeichenfolge. Er ist geheim und bleibt immer auf einem lokalen Gerät, z. B. Smartphone. Das sorgt für mehr Sicherheit, da er nicht durch Phishing abgegriffen werden kann. Passkeys sind also geräte- und nicht personengebunden.

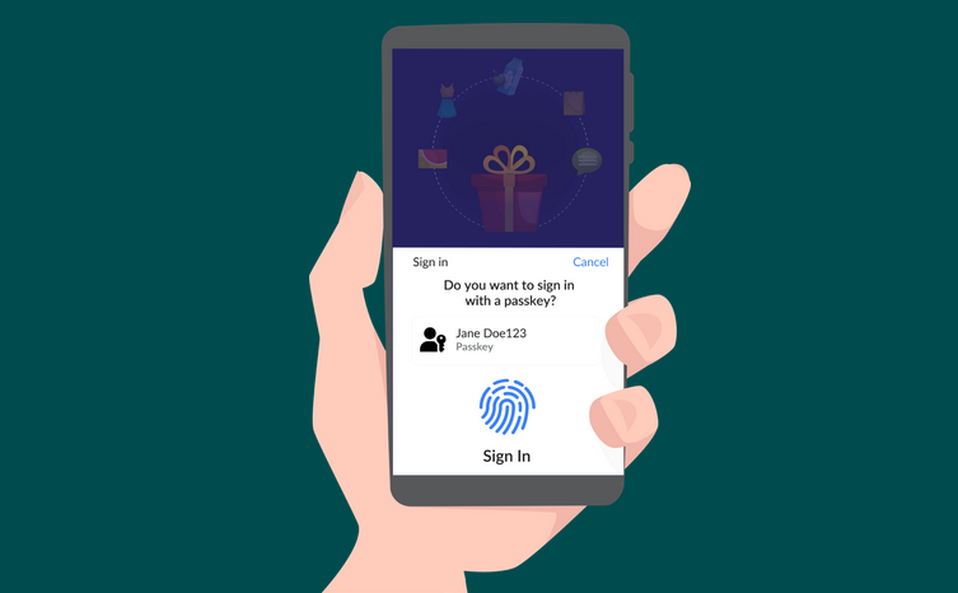

- Wenn man sich bei einer Webseite anmelden, die die Passkey-Identifizierung anbietet, kommuniziert diese mit dem lokalen Gerät mit dem Passkey. Sie sendet dazu eine Aufgabe (Challenge). Dann muss man sich per PIN oder mit biometrischen Daten ausweisen. Danach sendet das Gerät eine digitale Signatur an die Webseite zurück und bestätigt, dass Du es bist, der sich einloggen möchte.

- Das Ganze hat neben dem Mehr an Sicherheit einen weiteren Vorteil – nämlich, dass man sich bei dieser Art der Authentifizierung keine Passwörter mehr selbst ausdenken und merken muss.

- Bisher wurde das Passkey-Verfahren nur von den Big-Playern implementiert. Apple, Google, Paypal, Amazon und Microsoft bieten die Möglichkeit der Passkey-Nutzung an. Die Mehrzahl der Webseiten oder Apps unterstützen Passkeys nicht. Die Webbrowser Chrome, Edge und Safari unterstützen Passkeys; Firefox zieht mit der Version 122 in der nächsten Woche nach.

- Passkeys sollen sicherer, bequemer und schneller sein. Es gibt aber auch Nachteile. Da Passkeys gerätegebunden sind, kann ein Schlüsselpaar nicht zwischen Personen geteilt werden (Netflix), was aus Sicherheitsgründen dann doch kein Nachteil ist.

Bei der FIDO Alliance gibt es zwei Videos, die das Verfahren in der praktischen Anwendung und den technischen Hintergrund erläutern. Unter den Videos findet man einige FAQs zum Thema.

Wer im Internet nach dem Begriff "passkeys linux" sucht, findet wenig. Bei passkeys.dev findet man eine magere Liste von unterstützten Geräten/Plattformen und bei linuxsecurity.com gibt es einen guten Artikel von Brittany Day, die auch die negativen Seiten beleuchtet:

- Passkeys sind für viele Nutzer eine neue und ungewohnte Technologie, die es ihnen schwer macht, diese Methode in ihre tägliche Routine zu integrieren.

- Passkeys sind gerätespezifisch, was der bisherigen Erfahrung mit einer nutzerspezifischen Anmeldung entgegenläuft.

- Die meisten Websites und Anwendungen unterstützen Passkeys nicht.

- Wenn Benutzer:innen den Zugriff auf ihre Geräte verlieren, kann es schwierig sein, den Kontozugriff wiederherzustellen. Passkeys unterstützen Wiederherstellungsschlüssel, aber diese müssen vom Benutzer aktiv gespeichert werden.

- Da Passkeys nur mit biometrischen Daten erstellt werden können, kann es zu Problemen bei der Verifizierung eines Kontos kommen. Ausserdem können Passkeys für Nutzer mit Behinderungen oder älteren Geräten eine Herausforderung darstellen.

- Die marktbeherrschenden Firmen speichern die Schlüsselpaare in ihren Clouds, um mehr Komfort bei der geräteübergreifenden Nutzung zu bieten.

- Passkeys verringern die Achtsamkeit der Anwender:innen bezüglich ihrer Login-Methoden.

Sind Passkeys nun das Ende der Passwörter oder ist es nur ein Mittel, das sich die GAFAM ausgedacht haben, um den verantwortungsvollen und selbstbestimmten Umgang mit Zugangsdaten in ihre Clouds zu verlagern?

Wie steht ihr zu Passkeys? Habt ihr diese schon ausprobiert? Was waren eure Erfahrungen?

Quellen: stehen alle im Text

Erleichtert dies nicht auch das tracking? Der selbe Passkey auf verschiedenen Plattformen kann dann leichter verknüpft werden?

Ist das nicht das selbe wie ein keybased ssh-login? Grüße jochen

Moin, im Prinzip sollte es nicht möglich sein Passkey's zu tracken. Die Idee ist, das für jede Website (an die Domäne/Sub-Domäne gebunden) ein neues Zertifikat generiert wird.

Ich benutze Passkeys nun seit ca. einem Jahr Produktiv und konnte bislang (aus Analyse der Publik Keys) nur ableiten, welcher Dienstleister den Passkey erzeugt hat: Apple, Microsoft oder Google. Zum Tracken durch dritte eher ungeeignet, da bereits das abfragen von Anmeldeinformation eine Benutzerinteraktion auslöst (PIN/Face-ID/Touch-ID Popup).

Wenn du dich mit dem Usernamen/Email anmeldest, kannst du IMOH genau gleich getrackt werden.

Das Verfahren hat gewisse Ähnlichkeiten mit keybased ssh-login. Bei FIDO2 liegt der private Schlüssel in einem Secure-Element (z.B. PC TPM Chip, Mobile spezielle ARM Prozessor Funktionalität, externer USB FIDO Stick) und nicht auf der Festplatte. Was das Auslesen ungleich schwerer bis unmöglich macht.

Ich bin ein Anhänger der Key-Technik zur Absicherung meines Accounts. Allerdings nutze ich bisher nur FIDO2 Hardwarekeys und dann auch meist nur als weiterer Faktor zum Passwort. Leider unterstützen nur wenige große Anbieter FIDO2, sodass es auch heute noch recht exotisch erscheint, wenn ich zur Authentifizierung den Nitrokey aus der Tasche hole. Oder sie bieten nur ein limitiertes FIDO2 Verfahren an (I'm looking at YOU, Paypal!). Mit dem neuen Passkey-Verfahren, bei dem die Big Player die Rolle des Schlüssel-Brokers einehmen mag ich mich nicht anfreunden. Ich will keinen Mittelsmann in meiner Sicherheitskette. Das hat mich schon bei Webauth/oauth unter der Verwendung eines Google, Apple oder Facebookkontos gestört. Das mag aber an meinen persönlichen Präferenzen liegen.

Danke für den Beitrag. Ich überlege mir schon länger, warum ich auf Passkeys wechseln sollte. Mit Bitwarden als PW-Manager generiere ich für jeden Dienst ein 30-stelliges, individuelles PW und trage die URL des Anbieters für das Auto-Fill korrekt ein. Damit habe ich m.E. schon alle Vorteile von Passkeys?! Zudem hat Biometrie den Nachteil, dass ich zur "Herausgabe" gezwungen werden kann (https://steigerlegal.ch/2019/02/25/polizei-face-id-touch-id/)

> Damit habe ich m.E. schon alle Vorteile von Passkeys?

Nicht ganz: Du kannst immer noch gephisht werden – für mich überwiegen aber die Nachteile von Passkeys.

Durch das public / private key Verfahren ist man bei passkey besser gegen Angriffe auf den Provider bzw. dessen Server geschützt. Auf dem Server liegt nur der "public key". Der Besitz diese public key erlaubt keinen Zugriff auf das Konto. Bei der Verwendung eines klassischen (sicheren) Passworts wäre das anders. Ein erfolgreicher Angreifer bzw. der Provider hat hier leichter Zugriff auf dein Passwort und könnte mit diesem Passwort auf dein Account zugreifen.

Mir fehlt noch etwas die Unterscheidung zwischen FIDO2 und Passkeys.

FIDO2 ist die Art wie man sich am Dienst authentifiziert (Schlüsselaustausch etc). Passkeys ist die Art, wie die Schlüssel auf dem Gerät gespeichert werden. Bei Passkeys ist es möglich, den Private Key über mehrere Geräte hinweg zu synchronisieren. Google, Apple und Microsoft bieten dazu Verfahren dies auf ihrer Plattform zu tun.

Gegen Geräteverlust hilft, jeweils mehrere Geräte zu registrieren z.B. zwei FIDO Sticks.

> Passkeys nur mit biometrischen Daten erstellt werden können > Die marktbeherrschenden Firmen speichern die Schlüsselpaare in ihren Clouds

Das liefert für mich (wie bisher verbreitet) den Ausschluss der Technik.

Moin. Passkey können theoretisch auch lokal gespeichert werden. KeepassXC arbeitet daran und Bitwarden unterstützt es bereits seit Version 2023.10.0 (https://bitwarden.com/help/storing-passkeys/). Die zu grundeliegende Technik von Passkeys und FidoKeys ist die gleiche, allerdings mit einigen Vorteilen für Passkeys. Der Nachteil/Vorteil das Passkeys in der Cloud gespeichert werden und somit über Geräte hinweg automatisch synchronisiert werden können, kann man sehen wie man will, für die meisten privaten Personen ist das ein Vorteil, weil Sie sich um nichts kümmern müssen, es bequemer ist und dennoch eine höhere Sicherheit bietet als Passwörter. Personen die sich damit auskennen und auch Firmen können und sollten, die Passkeys lokal speichern und selbst synchronisieren. Kommen wir zum Vorteil von PassKeys: Da wie oben bereits dargestellt PassKeys für jede Webseite neue Keys vom eigentlichen (Public/Private Key) ableiten, kann man Personen nicht anhand Ihrer öffentlichen Schlüssel tracken, im Gegensatz zu FidoKeys.

Was ich mich jedoch frage ist: Auf einen FidoKey passen nur eine sehr begrenzte Anzahl an Schlüsselpaaren, auf FidoKeys kann man also bei weiten nicht für Account neue Schlüssel generieren. Wieviel PassKeys passen denn in die Sicherheitschips auf Smartphones, PC und Co. und vorallem wie werden die "Unterschlüssel" abgeleitet. Muss man die Unterschlüssel vielleicht gar nicht speichern sondern kann diese auch immer wieder anhand der URL dynamisch erzeugen. Diesen Ansatz gibts es ja auch bei Passwörtern, wo ein Passwort für eine Webseite dynamisch anhand der URL erzeugt wird.

Mit einem Passwortmanager, einem einmaligen, langen und zufälligen Passwort pro Konto und Abgleich der URL im Browser-Addon habe ich eigentlich mit Passwörtern alle Vorteile von Passkeys (wie Daniel schon geschrieben hat).

Passwörter sind problematisch, weil es möglich ist schlechte Passwörter zu wählen. Deshalb ist eine Empfehlung von schlüsselbasierten Methoden für die Durchschnittsnutzer sinnvoll. Wer aber mit guten Passwörtern sicher umgeht, hat den Vorteil, dass er die Zugangsdaten nicht aus der Hand geben muss – erst recht nicht and Google etc.

Es gibt ein weiteres Problem mit klassischen Passwörtern. Der Provider eines Dienstes muss das (sichere) Passwort kennen und speichern. Wenn er dies nicht tut, kann er nicht prüfen, ob dass (sichere) Passwort korrekt ist. Das ist bei public/ private key Verfahren m.E. anders. Hier kennt der Provider nur den public key. Der public key kann nur für die Prüfung/ Authentifikation eines bei jeder Verwendung neu generierten Schlüssels verwendet werden. Der private key wird einmalig direkt vom Endgerät erstellt und nur dort im Sicherheitschip gespeichert. Dringen Hacker beim Provder ein und erhalten Zugriff auf die dort gespeicherten public keys, dann können Sie sich mit diesen public keys nicht als Kunden des Provider authentifizieren.

Die Vorstellung meine Zugänge mit Apple oder Google zu teilen finde ich abschreckend.

Was passiert, wenn der Anbieter entscheidet mein Konto zu sperren?

Ich habe versucht FIDO2 Keys mit 2FA zu nutzen -> funktioniert für mich nur bei github. Bei Bitwarden mit FF ums Verrecken nicht -> also wieder Yubikeys.

Was passiert, wenn meine Geräte beschlagnahmt/gestohlen werden? Wissen (Passwort) ist in vielen rechtstaatlichen Ländern geschützt - es darf mir nicht zum Nachteil ausgelegt werden, meine Passworte nicht zu nennen/vergessen zu haben. Besitz (Passkey) ist dies mMn nicht (Yubikeys auch nicht, aber diese sind bei mir nur ein Teil von MFA).

Es mag gegen Menschen helfen, die überall passwort1234 eingeben, aber ein gutes Verfahren zur Authentifizierung ist es mMn nicht...

Ich habe Schwierigkeiten damit zu glauben, dass GAFAM etwas tun, das nur den Anwendern nützt.

Mir leuchtet die erhöhte Sicherheit von PassKeys ein. Was mich jedoch zögern lässt, sie anzuwenden, ist die Tatsache, dass ich auf meine Arbeitssituation noch keine verständliche Antwort gefunden habe: Mehrere physikalische Rechner, auf denen jeweils mehrere Betriebssysteme laufen aus unterschiedlichen „Ställen“ (Linux, Windows, Apple). Ich mag nicht etwas ausprobieren, bei dem ich zum Schluss möglicherweise ein Gerät mit mehreren Betriebssystemen lahmgelegt habe.

Die Info das Passkeys nur mit biometrischen Daten erstellt werden können, ist nicht korrekt. Die der Verwendung von biometrischen Daten beruhte auf dem Gedanken, dass der private Key durch ein Merkmal geschützt werden sollte, der nur und ausschliesslich dem Eigner zuzuordnen wäre. Das hat sich ja nach nun etlichen Hacks von biometrischen abgesicherten Systemen als Trugschluss erwiesen und daher wurde im FIDO2 Standard schon immer die Absicherung des Key mit anderen Merkmalen wie PIN, Patterns (Zeichen oder graphische Methoden) neben der optionalen Biometrie zugelassen.

Keys sind einbesseres Konzept als Passwörter. Ich erwarte unter Linux eine Umsetzung, die dem jahrelang bewährten Umgang mit ssh keys entspricht.

Einige meiner Überlegungen werden hier diskutiert: https://alfioemanuele.io/dev/2024/01/31/a-vision-for-passkeys-on-the-linux-desktop.html Vielleicht kommt da ja doch was brauchbares raus.