Dass es eine gute Idee, einen Passwort-Manager für die Verwaltung von Login-Daten, User-Accounts und sonstigen wichtigen Daten zu verwenden, hat sich mittlerweile rumgesprochen. Damit sind diese Daten sicher aufbewahrt, lassen sich zwischen verschiedenen Endgeräten synchronisieren und können durch Funktionen wie Auto-Fill bequem in Anmeldedialoge übernommen werden.

Allerdings gibt es Unterschiede bei der Art und Stärke von normalen Passwörtern und dem Master-Passwort, welches zum Aufschliessen des Passwort-Managers verwendet wird. Häufig wird das Diceware-Verfahren empfohlen, um das Master-Passwort zu erzeugen; davon rate ich ab.

Normale Passwörter im Passwort-Manager

Normale Passwörter sind diejenigen, die im Passwort-Manager gespeichert sind. Für diese Passwörter kann man Regeln aufstellen:

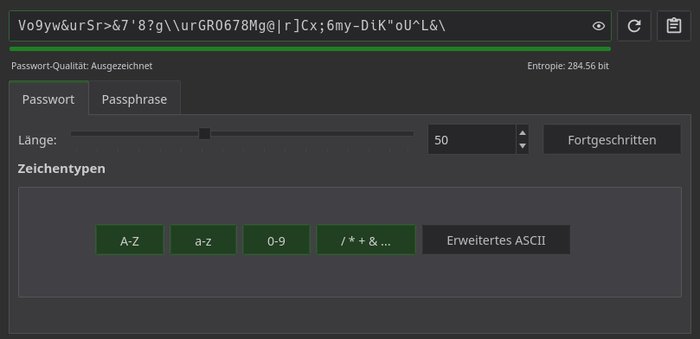

- So sicher wie möglich: Mindestlänge 30 Zeichen. Man kann sie auch auf eine Länge von 100 hochschrauben. Dann kann es sein, dass einzelne Anmeldedialoge solche Längen nicht akzeptieren. Ausserdem gibt es manchmal die Notwendigkeit, diese Passwörter von Hand eingeben zu müssen, z. B. auf Geräten, die keinen Zugriff auf den Passwort-Manager haben bzw. wenn kein Copy&Paste möglich ist.

- Beim Zeichensatz sollten Gross- und Kleinbuchstaben, Zahlen und Sonderzeichen verwendet werden, um die Grundgesamtheit der Zeichen möglichst hochzuhalten. Auf 'Erweiteres ASCII' würde ich verzichten, weil diese Zeichen über die Tastatur nur schwer einzugeben sind.

- Die Merkbarkeit der Passwörter spielt absolut keine Rolle. Wenn ihr euch ein generiertes Passwort merken könnt, ist es ein schlechtes Passwort. Passwort-Manager bieten die Möglichkeit, Passwörter ins Login zu kopieren oder automatisch eintragen zu lassen.

Hier sehen wir ein gutes Passwort mit einer Entropie von 284 bit (laut KeePassDX). Der Passwort-Check des Datenschutzbeauftragten des Kantons Zürich bewertet die Entropie sogar mit 327 bit und schätzt die Zeit, um das Passwort mit Brute Force Mitteln zu knacken auf 'mehrere Millionen Jahre'.

Was bedeutet Entropie?

Mit der Passwort-Entropie wird versucht, eine Aussage darüber zu treffen, wie gut oder schlecht es durch einen Angreifer vorhersagbar ist. Die Entropie eines Passworts wird dabei von den verwendeten Zeichen bestimmt. Sie kann zum Beispiel durch die Verwendung von Groß- und Kleinbuchstaben, Ziffern sowie Sonderzeichen erweitert werden. Dazu kommt die Länge des Passworts, die eine sehr große Rolle spielt. Die Entropie eines Passworts besagt, wie schwierig es ist, es durch Erraten, Brute Force, einen Wörterbuchangriff oder andere Methoden zu knacken.

Die Entropie von Passwörtern wird meist in Form von Bits angegeben. Ein bereits bekanntes Passwort hat beispielsweise eine Entropie von 0 Bit. Ein Passwort, das in der Hälfte der Fälle direkt vorausgesagt werden kann, hat eine Entropie von 1 Bit. Die Entropie eines Passwortes kann berechnet werden, indem die Entropie für jedes verwendete Zeichen bestimmt wird. Für ein Kennwort mit einer Entropie von zum Beispiel 30 Bit werden 2 hoch 30 Versuche benötigt, um alle Möglichkeiten durchzurechnen.

Lange Erklärung, kurzer Sinn: Entropie ist eine Zustandsgrösse, die ein Mass der Unordnung angibt. Je höher sie ist, desto grösser ist die Unordnung, umso schwerer ist es, sie vorherzusagen oder zu erraten.

Das Master-Passwort

Dem Master-Passwort kommt eine besondere Bedeutung zu. Es ist das Passwort, welches zum Entsperren des Passwort-Managers benötigt wird. Die KeePass-Anwendungen bieten Möglichkeiten, um das Master-Passwort durch weitere Faktoren zu ergänzen; doch darum geht es hier nicht. Wessen Master-Passwort schwach ist, oder wer es verliert, hat alle Passwörter verloren.

Welche Anforderungen gelten für das Master-Passwort:

- Es muss so sicher wie nötig sein.

- Seine Entropie sollte mindestens 100 bit betragen.

- Es muss merkbar sein.

- Die Eingabezeit sollte möglichst kurz sein; ansonsten nervt das Eintippen nach zwei Tagen.

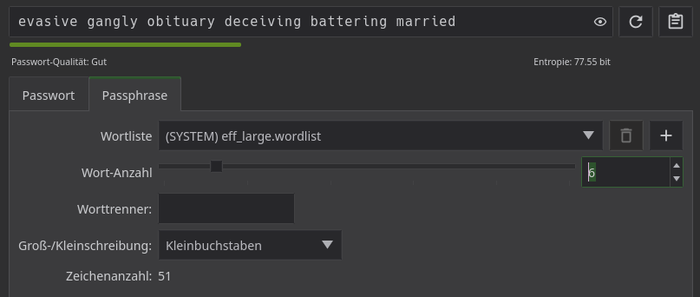

Der letzte Punkt ist wesentlich, weil man das Master-Passwort ca. 10 bis 20 Mal pro Tag eintippen muss. Und hier setzt meine Kritik am Diceware-Verfahren an. Dieses Verfahren beschreibt, wie man mit Würfeln eine Gruppe von nicht zusammenhängenden Wörtern aus Worttabellen ermittelt. Solche Passphrasen kann man sich natürlich auch ohne Würfeln und Wörterlisten ausdenken. Fünf bis sechs Wörter lange Passwörter sind durchschnittlich 45 Zeichen lang. Hier ist ein Beispiel:

Um sich das Passwort besser merken zu können, kann man eine Geschichte für dieses Passwort basteln, aber niemand auf dieser Welt möchte 20 Mal am Tag diesen langen Text eingeben, um den Passwort-Manager zu öffnen. Wie ihr im Screenshot sehen könnt, hat das 51 Zeichen lange Passwort eine relativ schwache Entropie von 77 bit.

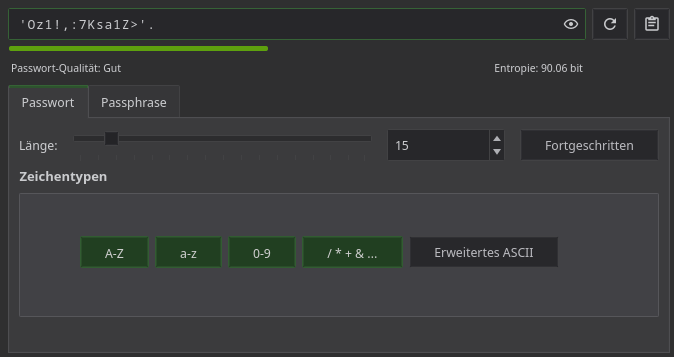

Ich empfehle keine Passphrase, sondern ein kürzeres Passwort mit höherer Entropie. Auch hier gilt es, eine Geschichte zu erfinden, um sich das Passwort merken zu können. Wie wäre es damit: 'Oma zückt einen Stock, weil sieben Kinder sonntags an ihrem Zipfel ziehen', woraus sich dieses Passwort ergibt: 'Oz1!,:7KsaiZ>'.

Mit diesem Passwort erreicht man eine Entropie von 90 bit mit nur 15 Zeichen. Das ist sicherer, kürzer und schneller einzugeben, als die 51 Zeichen lange Passphrase aus dem Diceware-Verfahren.

Fazit

Sucht man im Internet nach dem Thema 'Passwörter', finden sich viele Seiten, die das Passphrase-Verfahren empfehlen. Dabei geht es aber immer um die 'normalen Passwörter', die man für jedes Login eingeben muss. Diese Empfehlung ist falsch, weil für diese Kategorie nur ein Passwort-Manager infrage kommt; nichts anders. Keine Listen, keine Post-its, keine gleichen Passwörter für verschiedene Accounts, und auch keine ähnlichen Passwörter, die pro Account am Ende durchnummeriert werden.

Es wird leider selten zwischen Passwort und Master-Passwort unterschieden, obwohl dies sehr wichtig ist. Für ein normales Passwort gilt: so kompliziert wie möglich. Für ein Master-Passwort gilt, so kompliziert wie möglich, so einfach wie nötig.

Quellen:

https://webplaces.com/passwords/diceware-criticism.htm

Das ist natürlich Ansichtssache, dein Passwort wäre für mich viel zu viel Verrenkung. Meine Passphrase für KeepassXC ist viel länger als die hier vorgestellten 51 Zeichen, allerdings tippe ich reine Kleinbuchstaben so schnell, das mich das überhaupt nicht stört. Genauso handhabe ich es auch mit meinen LUKS-Devices, inklusive meines Laptops, der schnell gebootet sein soll und das sehr oft. Deswegen: Das ist Geschmackssache und ich würde das nicht pauschalisieren.

Dem kann ich mich nur anschliessen. Ich handhabe es ähnlich, nutze eine Passphrase jenseits der 50 Zeichen, welche laut KeepassXC eine Entropie von mehr als 100 bit hat. Da die Passphrase nur aus Zeichen besteht, die ohne Shift- oder Alt-Taste zu erreichen sind, geht das Tippen auch sehr flüssig.

"Das ist ... schneller einzugeben, als die 51 Zeichen lange Passphrase aus dem Diceware-Verfahren."

Es sei denn man verwendet ein smartphone oder ähnliche Geräte mit kleinem Tastenfeld.

Und man sollte ggf. nicht zuviel auf die 'Entropie' Werte geben die div. tools von sich geben, sondern sie eher selbst ausrechnen. Siehe z.B dieser Thread über Diceware Passwörter (https://security.stackexchange.com/questions/208937/is-diceware-more-secure-than-a-long-passphrase). Dein o.g. Satz hat außerdem das Problem das er eine logische Ableitung hat (mithin ein vorhersehbares mapping) und aus einer geordneten Sequenz an Wörtern besteht (etwas was Diceware durch die Verwendung von Würfeln explizit verhindert). Siehe dazu auch (https://arstechnica.com/information-technology/2013/10/how-the-bible-and-youtube-are-fueling-the-next-frontier-of-password-cracking/)

TL:DR Nur weil etwas 'sicher' aussieht, ist es das noch lange nicht.

Das Passwort 'Oz1!,:7KsaiZ>' wirkt sehr sicher und ist durch die Eselsbrücke einfach zu merken, ich glaube das übernehme ich direkt. Vielen Dank für die Idee und schönes Wochenende.

Da gibt es doch einige Niemands auf der Welt ;)

Eine Alternative wäre es, den Passwortmanager lange nicht automatisch schließen zu lassen.