Info Vidar-Stealer: Der Vidar-Trojaner, auch bekannt als Vidar Stealer, gehört zu den hochriskanten Trojaner-Viren, die von Cyberkriminellen eingesetzt werden, um Schaden anzurichten, zu stören, Informationen zu sammeln oder andere schädliche Programme wie Spyware, Ransomware, … usw. herunterzuladen und zu installieren.

Quelle: wikipedia.de

Info C2 Konfiguration/C2 Server: Ein Command & Control Server (C&C Server, C2 Server, Kontrollserver) ist ein Computer, der Anweisungen an digitale Geräte sendet, die mit Rootkits oder anderen Arten von Malware wie Ransomware infiziert wurden. C2 Server können dazu verwendet werden, leistungsfähige Netzwerke infizierter Geräte zu erstellen, die DDoS-Angriffe (Distributed Denial-of-Service) durchführen, Daten stehlen, Daten löschen oder Daten verschlüsseln können, um ein Erpressungsschema auszuführen Quelle: onlinesolutionsgroup.de

Diese spezielle Malware ist mindestens seit Oktober 2018 aktiv und wurde in verschiedenen Kampagnen gesehen. Der Grund, warum diese Malware weit verbreitet ist, liegt darin, dass sie in ihrer Aufgabe effektiv bleibt und ausserdem leicht über Telegram-Kanäle und Untergrundforen zu beschaffen ist, wo sie für nur 150 US-Dollar verkauft wird.

Die Daten, die Vidar von infizierten Computern zu stehlen versucht:

- Alle gängigen Browserinformationen wie Passwörter, Cookies, Verlauf und Kreditkartendaten.

- Geldbörsen für Kryptowährungen.

- Dateien gemäss den vom TA angegebenen Regex-Strings.

- Telegram-Anmeldeinformationen für Windows-Versionen.

- Informationen zu Dateiübertragungsanwendungen (WINSCP, FTP, FileZilla).

- Informationen zur Mailing-Anwendung.

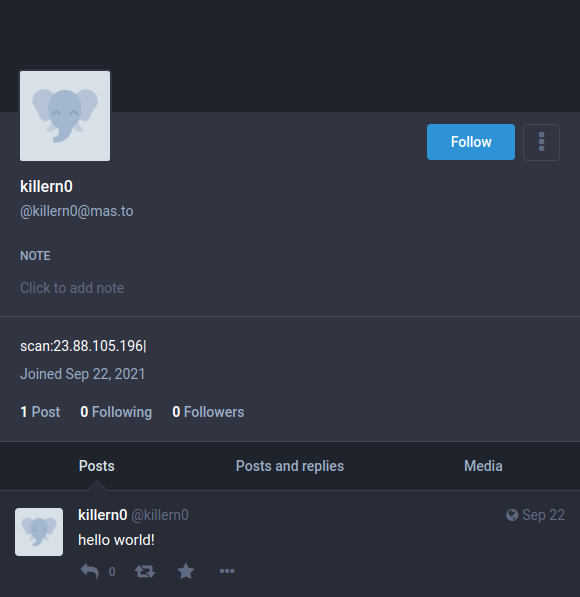

Das Besondere an dieser Kampagne ist die Art und Weise, wie Vidar Mastodon, das beliebte Open-Source-Netzwerk für soziale Medien, missbraucht, um dynamische Konfiguration und C2-Konnektivität zu erhalten. Die Kriminellen richten Konten auf Mastodon ein und fügen dann die IP des C2, den der Dieb verwenden wird, in den Beschreibungsabschnitt ihres Profils ein.

Die Idee ist, die Kommunikation zwischen dem kompromittierten Rechner und der Konfigurationsquelle zu sichern, und da Mastodon eine vertrauenswürdige Plattform ist, sollte sie bei Sicherheitstools keinen Alarm auslösen. Gleichzeitig ist Mastodon ein relativ wenig moderierter Bereich, sodass es unwahrscheinlich ist, dass diese bösartigen Profile entdeckt, gemeldet und entfernt werden.

Aktuell habe ich selber 2 Fälle kennengelernt, wo die Server aufgrund dieser Attacke vom Provider Hetzner quasi vom Netz genommen worden.

Gargron schreibt auf seiner Instanz dazu:

Es tut mir sehr leid für die heutige Ausfallzeit. Wir sind jetzt wieder da. Nachbemerkung: Gestern erhielt mein Hosting-Provider Hetzner einen Missbrauchsbericht für unsere gesamte IP, da ein Benutzerkonto offenbar als Botnet-Controller verwendet wurde. Ich habe das Konto sofort gesperrt, aber vergessen, eine Erklärung bei Hetzner abzugeben. Nach 24 Stunden wurde die IP zu mastodon.social von Hetzner gesperrt. Ich habe mich sofort an sie gewandt, als ich davon erfuhr.

Die Forscher von Cyberint, die diese Kampagne entdeckten, berichten, dass jede C2, die sie beobachteten, zwischen 500 und 1.500 verschiedene Kampagnen-IDs enthielt, was auf das grosse Ausmass des Einsatzes von Vidar hinweist. Bei der Ausführung wird eine POST-Anfrage für die Konfiguration gesendet, und dann holt sich Vidar seine sechs DLL-Abhängigkeiten vom C2-Server über eine Reihe von GET-Anfragen. Dabei handelt es sich um legitime DLLs von Drittanbietern für Netzwerkdienste, die MS Visual Studio-Laufzeitumgebung usw.

Mithilfe dieser DLLs stiehlt Vidar Daten wie E-Mail-Anmeldeinformationen, Chat-Kontodaten, Web-Browsing-Cookies usw., komprimiert alles in einem ZIP-Archiv und sendet das Archiv dann über ein HTTP-POST an die Angreifer. Sobald dies geschehen ist, beendet Vidar seinen eigenen Prozess und löscht die DLLs und die ausführbare Hauptdatei, um alle Beweise für seine Anwesenheit auf dem Computer des Opfers zu vernichten. Je später das Opfer merkt, dass seine Anmeldedaten gestohlen wurden, desto mehr Möglichkeiten haben die Akteure, sie auszunutzen.

Um zu vermeiden, dass Sie sich mit einer bösen Vidar-Infektion auseinandersetzen müssen, sollten Sie die üblichen Übertragungswege berücksichtigen. In der Regel handelt es sich dabei um unaufgeforderte E-Mails, in denen kühne Behauptungen über anstehende Bestellungen, Zahlungen und Paketlieferungen aufgestellt werden. Eine weitere Verbreitungsmethode sind Direktnachrichten auf beliebten Social-Media-Plattformen oder sogar über verschlüsselte Spiele-Cracks, die per Torrent heruntergeladen werden.

Das war ja noch recht offensichtlich. schwieriger würde es wenn sie beginnen IP Adressen durch Smilies oder Schlüsselwörter zu Kodieren z.B. Wie man früher über matrix den Gegenüber auhentifiziert hat.

Oh mein Gott jetzt weiss ich warum ich auf Facebook fast wöchentlich Smilie überhäufte Freundschaftsanfragen bekomme!