Mit einer neuen Fingerprinting Technologie, über die FingerprintJS, ein grosser Anbieter eines Fingerprinting-Services, im Mai auf seinem Blog berichtet hat, können Nutzer auch über verschiedene Browser hinweg wiedererkannt werden. Dazu werden die installierten Programme auf dem Computer ausgelesen.

Besonders heikel ist, dass dafür alle grossen Desktop Browser anfällig sind, anfangs auch der besonders privatsphäreschützende Tor Browser. Mit Version 10.0.18 hat man erst vor wenigen Tagen einen Schutz gegen diesen Angriff auf die Privatsphäre eingebaut. Man kann sich mit einer kleinen Änderung an den Einstellungen aber auch selbst schützen.

Wenn man ein Programm installiert, kann dieses ein eigenes URL-Scheme registrieren, sodass zum Beispiel skype:// Links immer im Skype Client geöffnet werden. Scheme Flooding nutzt diese Vorgehensweise aus und versucht, verschiedene Links von vielen verschiedenen Programmen zu öffnen. Die Verhaltensweisen der Browser unterscheiden sich, je nachdem, ob das Programm gefunden wird oder nicht.

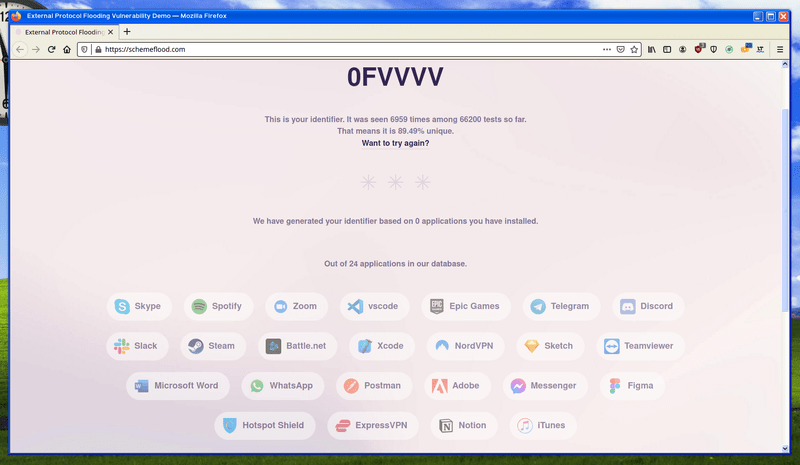

Auf der Demoseite des Exploits wird das mit 24 verschiedenen proprietären Programmen veranschaulicht, die man ohnehin besser nicht nutzen sollte, doch diese Technik kann mit allen Programmen angewendet werden, die eigene URL Schemes mitbringen, auch mit datenschutzfreundlichen Open-Source-Programmen. Wenn die Demoseite kein Programm findet, ist man also nicht automatisch vor dieser Technik sicher! Es kann auch eine viel grössere Liste an Programmen abgefragt werden, um eine noch genauere Identifikation zu ermöglichen.

In unterschiedlichen Browsern kann der Exploit unterschiedlich implementiert werden. Besonders schlimm trifft es den Tor Browser, denn bei diesem kann die Prüfung sogar im Hintergrund mittels iFrame stattfinden, während bei allen anderen Browsern ein für den Nutzer sichtbares Pop-up erscheint. Dafür kann der Tor Browser im Leerlauf nur ein Programm alle 10 Sekunden testen, was allerdings beschleunigt werden kann, wenn man Interaktionen durch den Nutzer provoziert (Beispielsweise durch ein Captcha, wo auf jedes Tastendruck-Event reagiert werden kann).

Um diesen Angriff auf die Privatsphäre zu verhindern, können im Firefox, Tor Browser und allen anderen Firefox-basierten Browsern in about:config die Einstellungen, die mit network.protocol-handler.external beginnen, auf false gesetzt werden. Dann öffnet der Browser keine anderen Programme mehr direkt aus Webseiten heraus und auf der Demoseite des Exploits erscheinen alle Programme als nicht installiert.

Quellen: