Obwohl wir x-mal über die Wahl eines besseren DNS-Resolvers geschrieben haben (siehe Quellen), kann man es nicht oft genug wiederholen. Ohne euer Zutun wird die URL, die eure App oder euer Webbrowser aufruft, vom Domain Name System (DNS) eures Providers in eine IP-Adresse übersetzt, damit der Ziel-Server erreicht werden kann. Das Dumme daran ist, dass eben dieser Provider weiss, welche Seiten ihr aufruft.

Die Eigentümer des DNS-Resolvers sind in der Lage, deine persönliche IP-Adresse mit den Namen aller Webseiten, die du besuchst, zu verknüpfen und diese Daten auf unbestimmte Zeit zu speichern. Ausserdem können diese Daten verkauft werden, um dir zum Beispiel zielgerichtete Werbung zuzuspielen. Falls ihr es genau wissen möchtet, könnt ihr hier weitere Details nachlesen.

Es gibt viele DNS-Resolver, die vertrauenswürdiger sind als die automatischen Einstellungen auf euren Geräten. Hier nur eine kleine Auswahl:

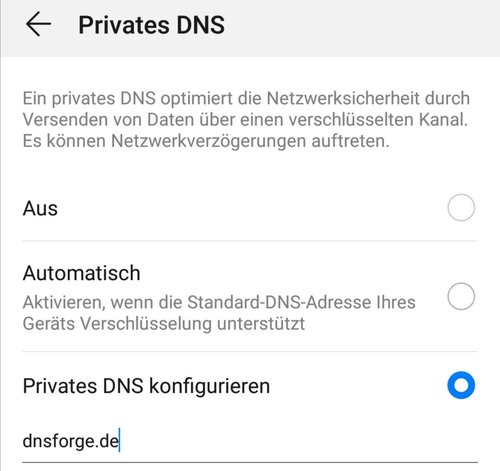

Das Umstellen auf einen alternativen DNS-Anbieter ist sehr einfach. Das möchte ich am Beispiel von dnsforge zeigen. Bei Android (ab Version 9) geht man in die "Systemeinstellungen, Netzwerke, Privates DNS" und trägt dort dnsforge.de ein.

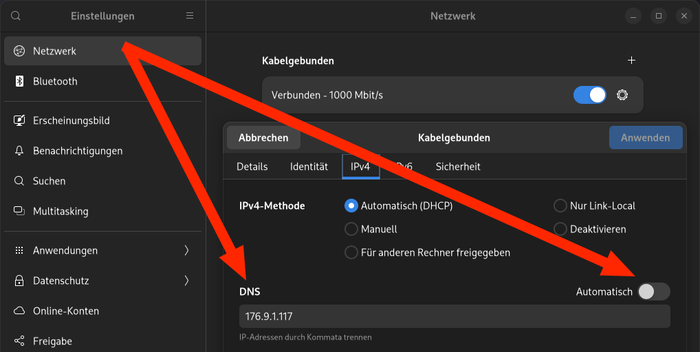

Auf Linux-Desktops (z.B. GNOME) öffnet man in den Systemeinstellungen entweder Netzwerk oder WLAN und trägt dort einer der IPs von dnsforge (z.B. 176.9.1.117) ein und schaltet Automatisch aus. Je nachdem, für IPv4 oder IPv6.

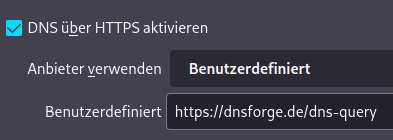

Auch dem Webbrowser kann man einen anderen DNS-Resolver verpassen. Dazu öffnet man "Einstellungen, Allgemein, (ganz nach unten scrollen), Verbindungseinstellungen", schaltet "DNS über HTTPS aktivieren" ein und trägt die Adresse: https://dnsforge.de/dns-query ein.

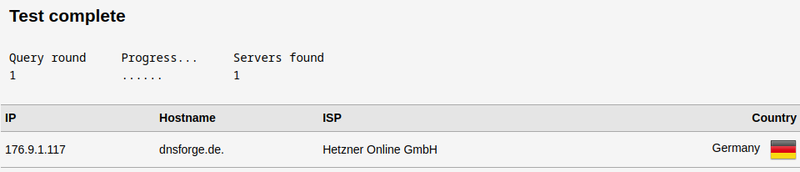

Diese Änderungen wirken unmittelbar; es ist kein Reboot notwendig. Wenn ihr überprüfen möchtet, ob diese Änderungen angenommen wurden, könnt ihr auf der Seite dnsleaktest.com einen Test durchführen. Dort klickt ihr auf Standard Test und wartet die Ergebnisse ab. Falls ihr dnsforge verwendet habt, sollte es so aussehen:

Von der Umstellung auf einen anderen DNS-Resolver merkt ihr im normalen Betrieb nichts. Ein Unterschied zeigt sich nach meiner Erfahrung (mit Quad9), wenn ihr unterwegs seid und Captive Portals ansteuert. Das sind Zwischenwelten, die euch eine Anmeldung abpressen, um Zugang zum Internet in Hotels, Restaurants oder im öffentlichen Verkehr zu erhalten. Gute DNS-Resolver sperren Captive Portals, was oft zum Frust führt, weil ihr keinen Internet-Zugang erhaltet. Wenn ihr euch des Risikos bewusst seid, könnt ihr in diesen Fällen den DNS-Resolver auf dem Smartphone kurzfristig auf Automatisch umschalten (siehe 2. Screenshot).

Quellen:

https://gnulinux.ch/doh-unter-firefox-und-thunderbird-aktivieren

https://gnulinux.ch/pihole-installation-und-betrieb

https://gnulinux.ch/unbound-dns-server-in-pihole-integrieren

Vielleicht sollte man noch anmerken, dass man ausprobieren sollte, mit welchem der alternativen DNS-Resolver man am besten klar kommt bzw. welcher auf dem eigenen Rechner am besten funktioniert. Bei DoH haben sich bei mir Unterschiede zwischen den Anbietern gezeigt (Geschwindigkeit, Verbindungsstabilität).

Grundsätzlich eine gute Sache mit der Umstellung. Natürlich sollte man anmerken, dass der Provider ja trotzdem den gesamten Traffic kennt, da er die IP Verbinden ja sieht, außer man verwendet noch zusätzlich ein VPN.

Zwei kleine Hinweise noch von mir. Dnsforge sperrt viele bekannte Advertise Domänen, so dass man keine Werbung mehr sieht. Wenn man ungefilterte Anfragen benötigt, muss man clean.dnsforge.de verwenden.

Bei meinem Android Handy mit ShiftOS funktioniert das Umstellen auf einen privaten DNS nicht, wenn man mobil mit T-Mobile unterwegs ist. Ich weiß nicht, ob es ein Fehler im OS ist. Es funktioniert jedenfalls nicht, wenn man den IPv6 only APN (internet.v6.telekom) der Telekom verwendet. Ich muss auf den APN internet.telekom zurückwechseln, damit der private DNS funktioniert.

Deine Aussage zu clean.dnsforge.de stimmt so nicht.

Auf der Website steht:

Mit clean.dnsforge.de sind zusätzlich Jugendschutz Blocklisten, sowie Safe Search bei Suchmaschinen und YouTube aktiviert - siehe Listen Clean.

Und auch weiter unten:

Mit clean.dnsforge.de werden zusätzlich Adult Domains gefiltert.

Man beachte jeweils das Wort "zusätzlich".

Gleich der erste Satz, bzw. die Zwischenüberschrift lautet ja: "Der richtige Wahl beim DNS-Resolver schränkt Werbung und Datensammelei ein." Im Text wird allerdings nirgens erwähnt, bei welchem DNS-Dienst Werbung blockiert wird. Ich hatte gleich mal die Digitale Gesellschaft der Schweiz ausprobiert - dort wird jedoch nichts herausgefiltert (kommunizieren die auch so in ihren FAQs). Womit kann man denn nun die Werbung einschränken? Erst in einem obigen Kommentar wird clean.dnsforge.de erwähnt. Danke dafür! Werde ich testen. Den Text sehe ich als guten Hinweis sich einmal damit zu beschäftigen. Man hätte aber noch auf advertisement blocking / Werbungsfilter (also angebotene Filterlisten) der Anbieter eingehen sollen, denn dass das mit dem Wechsel des DNS-Resolvers geschieht suggeriert ja die Zwischenüberschrift.