"Ein Indianer hinterlässt keine Spuren". Wer sich am "Indianer" stört, kann diesen durch "nordamerikanischer Ureinwohner" oder "Wanderer" oder "Linux-Nutzer:in" ersetzen. Doch in diesem Artikel geht es nicht um zeitgemässe Sprachanwendung, sondern um Tracking. Die Electronic Frontier Foundation (EFF) hat einen Service mit dem Namen Cover your tracks auf die Beine gestellt.

"Cover your tracks" heisst auf Deutsch "Verwische deine Spuren". Die EFF beschreibt ihren Service so:

Teste deinen Browser, um zu sehen, wie gut du vor Tracking und Fingerabdrücken geschützt bist. Wie folgt die Tracking-Technologie deiner Spur im Web, selbst wenn du Schutzmassnahmen ergriffen hast? Cover Your Tracks zeigt dir, wie Tracker deinen Browser sehen. Sie (A.d.R.: die Tracker) erhalten einen Überblick über die einzigartigen und identifizierbaren Merkmale deines Browsers.

Die EFF beteuert, dass über ihre Dienstleistung nur anonyme Daten erhoben werden. Der Test kann mit oder ohne eine echte Tracking-Firma durchgeführt werden. Dazu erklärt die EFF:

Um zu testen, ob einige Tracking-Unternehmen von deiner Sperr- oder Datenschutz-Software auf der Whitelist freigegeben wurden, müssen wir deinen Browser veranlassen, eine Verbindung zu einem dieser Unternehmen herzustellen. Du kannst das nach Belieben aktivieren oder deaktivieren.

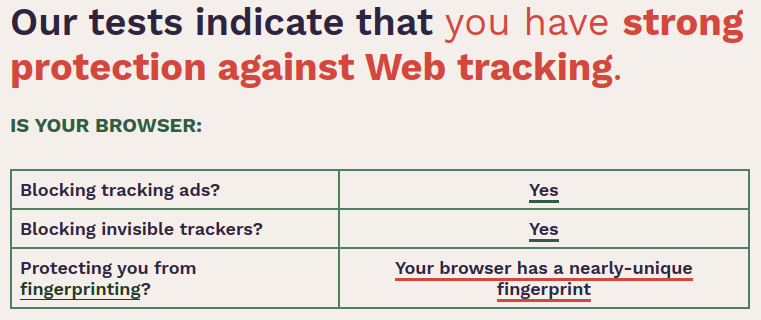

Ok, ich gehe 'all in' mit einer Tracking Company und einem normalen 112er-Firefox mit uBlockOrigin, Privacy Badger, DuckDuckGo Privacy Essentials und strengen Datenschutz und Sicherheitseinstellungen. So sieht das Testergebnis aus:

Falls die ersten beiden Punkte negativ ausgefallen wären, hätte ich ernsthaft an meiner Kompetenz als Informatiker gezweifelt. Beim dritten Punkt - Fingerprinting- ist das so eine Sache. Dagegen kann man sich kaum wehren. Für alle, die nicht wissen, was Fingerprinting bedeutet, hier eine kurze Erklärung: "Wenn es nach Hase riecht, ist es auch ein Hase." Die lange Erklärung überlasse ich gerne der Electronic Frontier Foundation, die ihren Test-Service exakt zu diesem Zweck erstellt hat.

Das Testergebnis beschränkt sich nicht nur auf den oben gezeigten Screenshot. Darunter findet ihr eine ausführliche Analyse der Fingerabdrücke eures Webbrowsers. Sehr interessant; macht das mal. Ihr werdet euer blaues Wunder erleben.

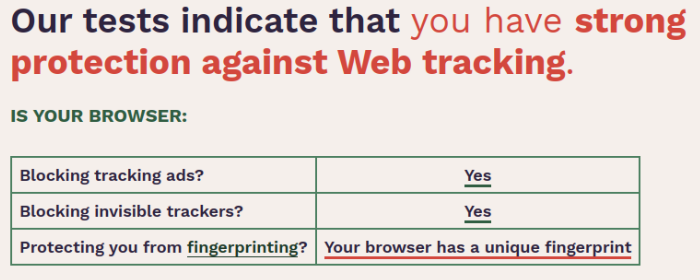

Um zu überprüfen, ob man sich dagegen wehren kann, starte ich Arch-Linux in einer virtuellen Maschine. Dort builde ich LibreWolf 112.0.2-1 aus dem AUR ohne irgendetwas an der Konfiguration des Browsers zu ändern und führe den Test erneut durch. Hier ist das Ergebnis:

Darin gibt es einen Unterschied zum Firefox-Test, nämlich das Wort 'nearly-unique', also 'beinahe einzigartig'. Doch schauen wir auf die Stärke des Fingerabdrucks. Dazu sagt das Testergebnis folgendes:

Ihr Browser-Fingerabdruck scheint einzigartig zu sein unter den 221'827, die in den letzten 45 Tagen getestet wurden. Derzeit schätzen wir, dass Ihr Browser einen Fingerabdruck hat, der mindestens 17,76 Bits an identifizierenden Informationen enthält.

Im Vergleich dazu, lautet das Firefox-Ergebnis:

Innerhalb unseres Datensatzes von mehreren hunderttausend Besuchern, die in den letzten 45 Tagen getestet wurden, hat nur einer von 110'953 Browsern denselben Fingerabdruck wie der Ihre. Derzeit schätzen wir, dass Ihr Browser einen Fingerabdruck hat, der 16,76 Bits an identifizierenden Informationen enthält.

Hm, das kommt jetzt unerwartet. Ein vollständig konfigurierter Firefox, der ständig benutzt wird, hat einen kleineren Fingerabdruck als ein frisch installierter und unangepasster LibreWolf-Browser. Wie dem auch sei, ich bleibe bei meinem Firefox mit den erwähnten Plugins. Mich würde interessieren, wie identifizierend euer Fingerabdruck ist. Macht den Test und postet die Ergebnisse (Bit-Wert) in den Kommentaren.

Quelle: https://coveryourtracks.eff.org

Hi, ein normaler Firefox geht im anonymen Rauschen unter. Wenn du als "einziger" einen Firefox mit diversen Blockieroptionen nutzt, bist du nicht mehr anonym.

Ganz davon abgesehen, dass du mit deinem Linux schon ein detektierbarer Sonderfall bist. Noch dazu ein Arch, eine Unterkategorie der Unterkategorie.

Hier kommt mein etwas schlechteres Ergebnis:

Ihr Browser-Fingerabdruck scheint unter den 218.523, die in den letzten 45 Tagen getestet wurden, einzigartig zu sein.

Derzeit schätzen wir, dass Ihr Browser einen Fingerabdruck hat, der mindestens 17,74 Bits an identifizierenden Informationen enthält.

User Agent Mozilla/5.0 (X11; Linux x86_64; rv:109.0) Gecko/20100101 Firefox/113.0 Bits of identifying information: 9.86 One in x browsers have this value: 929.89

HTTP_ACCEPT Headers Bits of identifying information: 12.53 One in x browsers have this value: 5906.03

habe auch "unique", aber mit FF113 und nur uBlock in Archlinux. Ich glaube die Addons Privacy Badger, DuckDuckGo Privacy Essentials würden mir nicht mehr helfen.

Firefox 113 mit noscript,privacy Badger, u Block und Tab in eigener Tabumgebung (Container) Currently, we estimate that your browser has a fingerprint that conveys 16.74 bits of identifying information.

Mal abgesehen vom user-agent (den man zumindest noch selbst verändern kann) empfinde ich die pure Anzahl der ganzen anderen spezifischen und offen an jeden Websever übermittelten Browser-Daten als vollkommen übertrieben und als einen Angriff auf die eigene Privatsphäre. PROBLEM: 99,9% der Internet-Surfer bemerken das nicht, weil es normalerweise unsichtbar ist und beschweren sich deshalb auch nicht darüber.

Ursache ist der Browser und hier sind die Browser-Hersteller in der Verantwortung!

Weshalb werden denn per Default-Einstellung IMMER (jedesmal) ein Referrer, eine Liste der Plugins, die Zeitzone, eine Liste der Systemfonts, das Betriebsystem und noch viel mehr Informationen übertragen? Ist das nicht eigentlich eine Art Überbleibsel von überfrachteten Debug-Informationen aus der Frühzeit des Internet, als es der Kompatibilität wegen noch sehr wichtig war solche Dinge bei feiner ehlerhafter Darstellung von Webseiten parat zu haben? Heute wird diese Datenübertragung einfach standardmässig beibehalten und dient der unfreiwilligen Identifizierung der Internet-Nutzer, der Werbeindustrie und den Analysten, die daraus natürlich auch noch Geld schaufeln tun.

Dazu kann man auch die Schnellkonfiguration von Firefox des Privacy Handbuches empfehlen: https://www.privacy-handbuch.de/handbuch_21browser-schnell.htm

Mit dieser Konfiguration erhält man zwar bei dem Test der EFF auch einen "unique Fingerprint" , jedoch ist die Methode des Privacy Handbuches, dass man bei jedem Browserstart einen anderen einzigartigen Fingerprint erhält. Also wechselt man sozusagen jedes mal "die Verkleidung". Bei dem Test der EFF sieht man dann an einigen Stellen "randomized by first party domain".

Dazu empfiehlt das Privacy Handbuch die Webseite https://fingerprint.com/ . Dort kann man auf "View Live Demo" klicken und man erhält die Anzahl der erkannten Besuche auf der Webseite. Bei einem Standard Firefox erhöht sich die Zahl bei jedem Besuch. Wendet man jedoch die Konfiguration des Privacy Handbuches an und schließt den Browser und startet ihn neu, so erkennt die Webseite den Browser nicht wieder und der Zähler bleibt bei eins.

Am besten wählt man bei der Schnellkonfiguration den "Erweiterten Trackingschutz" .

Auch mit Canvas Faker, Smart Referer, Local CDN, Firstparty Isolation und diversen anderen Blockern hab ich nen Unique Fingerprint mit 17.75 bits of identifying information.

Ach coole Seite, grüsse vom Mario von yourdevice.ch

Hast du mal die Konfiguration vom privacy Handbuch ausprobiert?

yes, yes, randomized fingerprint.

Mureno ( eelo/ E) android und brave browser.

Your ResultsYour browser fingerprint appears to be unique among the 221,899 tested in the past 45 days.Currently, we estimate that your browser has a fingerprint that conveys at least 17.76 bits of identifying information. Mit Privacy Browser auf Android. Genau das gleiche Ergebnis. Eigenartig.

Hallo Ralf,

habe es gleich mal mit meinem Hsndy probiert und war freudig überrascht: Yes, Yes, randomized fingerprint Setup: Murena (ehemals eelo, ehemals /e/) und der Brave Browser.

Viele Grüße

Marcus

LibreOffice mit User-Agent-Switcher:

Blocking tracking ads?Yes Blocking invisible trackers? Yes Protecting you from fingerprinting?

Das ist wohl gewaltig nach hinten losgegangen.Danke für den Tipp!

Der Brave-Browser (Smartphone)Protecting you from fingerprinting? -Your browser has a randomized fingerprint.

Ebenfalls alles mit real tracker:

FF 102, no-js (ubo, noscript): 17.75 bits

FF 102, EFF und firstpartysimulator erlaubt: 17.76 bits

LW 112, no-js (ubo, noscript): 11.16 bits („protecting: yes“)

LW 112, EFF und firstpartysimulator erlaubt: 17.76 bits Chromium 113 (ubo, nicht für normales Webbrowsing): 17.74 bits

Tor (noscript): 10.64 („non-unique fingerprint“)

Hab dann mal was zusammengetragen:

Blocking tracking ads? Yes Blocking invisible trackers? Yes Protecting you from fingerprinting? Your browser has a unique fingerprint

User Agent Mozilla/5.0 (X11; Linux x86_64; rv:102.0) Gecko/20100101 Firefox/102.0 Bits of identifying information: 7.32 One in x browsers have this value: 159.28

HTTP_ACCEPT Headers text/html, /; q=0.01 gzip, deflate, br de,en-US;q=0.7,en;q=0.3 Bits of identifying information: 6.31 One in x browsers have this value: 79.46

Browser Plugin Details Bits of identifying information: 0.8 One in x browsers have this value: 1.74

Screen Size and Color Depth Bits of identifying information: 8.32 One in x browsers have this value: 319.71

Limited supercookie test Bits of identifying information: 1.08 One in x browsers have this value: 2.11

Hash of canvas fingerprint Bits of identifying information: 8.96 One in x browsers have this value: 497.01

Hash of WebGL fingerprint Bits of identifying information: 8.43 One in x browsers have this value: 344.39

WebGL Vendor & Renderer Bits of identifying information: 7.82 One in x browsers have this value: 226.38

Naja usw. Komplett schützen kann man sich da wohl nicht. Ab einem gewissen "Schutz" ist die Arbeit z.B. mit DATEV kaum möglich. Oder man versuche in einem Shop etwas zu erwerben, das gibt gefühlt graue Haare.

Man sollte die Ergebnisse evtl. etwas einordnen. Grundsätzlich hat man beim Browser 2 Optionen:

1) Abgedichtet bis zum Gehtnichtmehr, mit Addons nach Gusto. Viel "informationelle Selbstbestimmung", da Abgreifen von Daten so gut es geht unterbunden wird; aber dadurch eben auch hoher Wiedererkennungswert des Browsers, also weniger Anonymität.

2) Mit dem Schwarm schwimmen, und den Browser im Prinzip "so lassen wie er ist". Höhere Chance auf Anonymität (man sieht aus wie alle anderen), aber wenig "informationelle Selbstbestimmung" - jede Webseite greift dann eben ab, was man an einem ungeschützten Browser nur abgreifen kann.

Insofern muss man wohl je Webseite über die eigenen Prioritäten entscheiden. Evtl. macht eine Browserweiche wie Junction dabei das Leben leichter, wenn man sie als Standardbrowser einstellt.

Ich habe den Test mal spaßeshalber mit Lynx gemacht (Lynx Version 2.9.0dev.12).

Also erstmal beim „Loading“ nicht warten, sondern unten mehrfach den „REFRESH“-Link von Hand wählen…

Ergebnis:

Also ich hätte da jetzt ein wirklich abweichenderes Ergebnis erwartet.

Die meisten Tests gehen nicht, weil „kein JavaScript“. Die Webseite glaubt darin wohl auch einen guten Werbeblocker zu erkennen, obwohl da wirklich keiner ist.

Kein JavaScript ist heutzutage wohl das beste Sicherheitsfeature — wenn blos die Webseitenbetreiber nicht so gemein wären.

My browser has a fingerprint that conveys 16.36 bits of identifying information. na ja, denk dran...

Sicher ist, dass nichts sicher ist. Selbst das nicht 16.36 bits sagen das aus was es ist : eine Zahl. Absolute Anonymität bzw. Schutz der Identität kann niemals garantiert werden – auch nicht bei der Nutzung des Tor-Browsers Fazit: Spielereien, mir ist langweilig. who cares?