Das Verifizieren eines Mastodon-Kontos mittels Crosslinks ist relativ trivial und wurde von uns bereits im Detail beschrieben.

Einen etwas anderen und umfangreicheren Ansatz bietet das Projekt Keyoxide zur Etablierung einer dezentralen Online-Identität.

Voraussetzung ist ein entsprechend vorbereiteter GPG Key, dessen Erstellung beziehungsweise Anpassungen im Folgenden beschrieben wird.

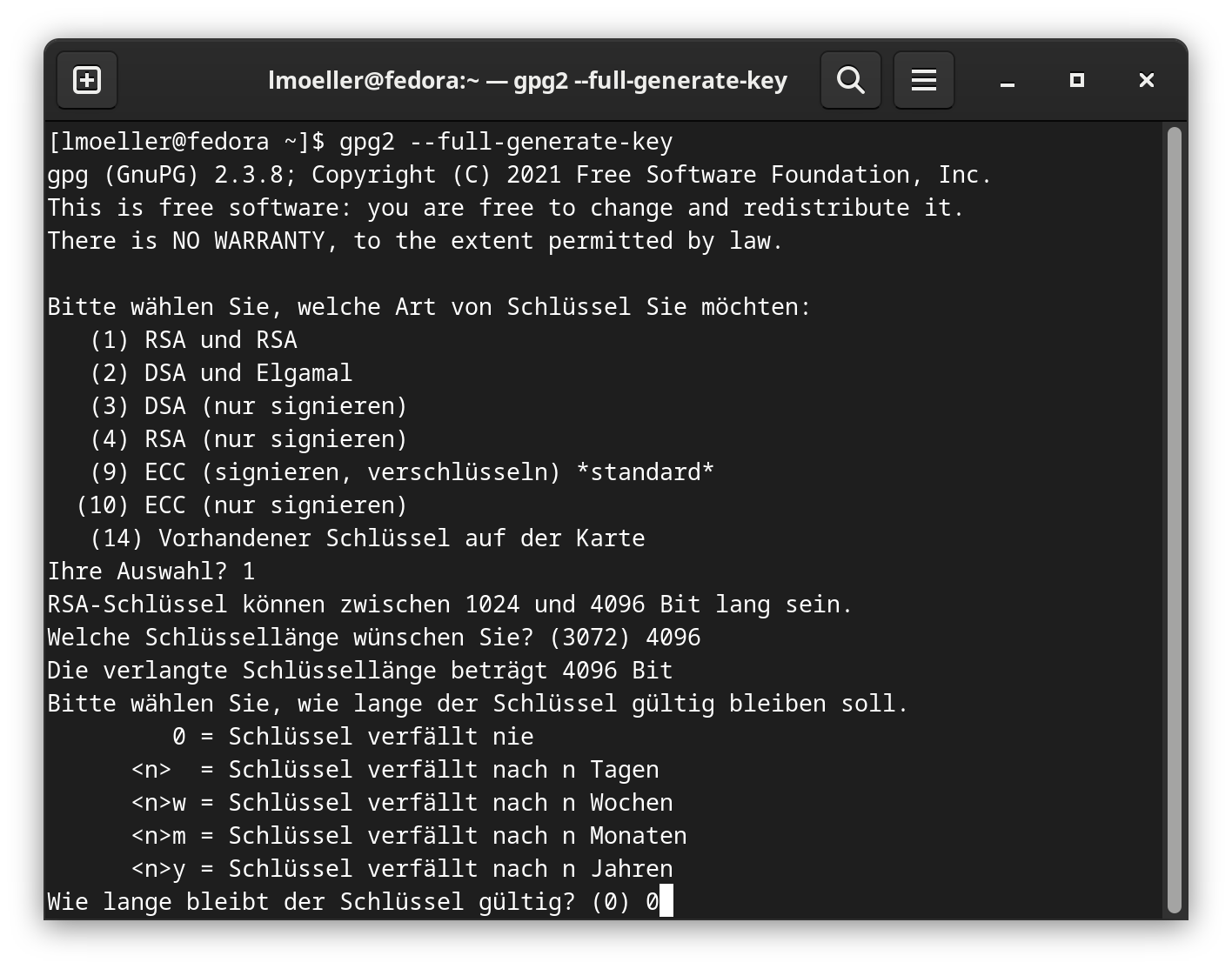

Sollte bisher noch kein GPG zum Einsatz kommen, kann ein neues Schlüsselpaar auf der Kommandozeile wie folgt erstellt werden:

gpg2 --full-generate-keyEs öffnet sich ein textbasierter Assistent, der durch die notwendigen Schritte leitet. Empfohlen wird aktuell ein RSA-Schlüssel mit 4096 Bit Länge. Darüber hinaus kann bei Bedarf ein Ablaufdatum gesetzt werden. Der voreingestellte Wert 0 stellt sicher, dass der Schlüssel dauerhaft seine Gültigkeit behält.

Daraufhin muss eine sogenannte Notation zum erzeugten Schlüssel hinzugefügt werden. Dabei handelt es sich um Metadaten, welche von Keyoxide interpretiert werden können.

Mit dem Befehl gpg2 --list-secret-keys können alle vorhandenen Schlüssel aufgelistet werden:

gpg2 --list-secret-keys

/home/lmoeller/.gnupg/pubring.kbx

---------------------------------

sec rsa4096 2022-12-06 [SC]

52F74B3E4D89620EB13681BC2C46865632B5AF80

uid [ ultimativ ] Lioh Möller

ssb rsa4096 2022-12-06 [E]

Für die weitere Verwendung sollte der sogenannte Fingerprint notiert werden. In obigen Beispiel wäre dies: 52F74B3E4D89620EB13681BC2C46865632B5AF80

Nach dem Ermitteln dieser Informationen kann der Schlüssel bearbeitet werden, wobei der Fingerprint durch den eigenen zuvor ermittelten Wert ersetzt werden muss:

gpg2 --edit-key 52F74B3E4D89620EB13681BC2C46865632B5AF80Daraufhin können im interaktiven Modus unter Angabe von notation die Metadaten hinzugefügt werden.

gpg> notation

Enter the notation: proof@ariadne.id=https://social.anoxinon.de/@LiohDie Formatierung erfolgt anhand der Ariadne Spezifikation und beginnt mit proof@ariadne.id= gefolgt von der eigenen Mastodon-Profilurl. Diese muss zwingend mit führendem http beziehungsweise https angegeben werden. Weitere Informationen finden sich in der ActivityPub Serviceprovider Dokumentation von Keyoxide.

Mittels save können die Änderungen gespeichert werden:

gpg> saveAbschliessend kann der so modifizierte Publickey exportiert werden:

gpg2 --armor --export \

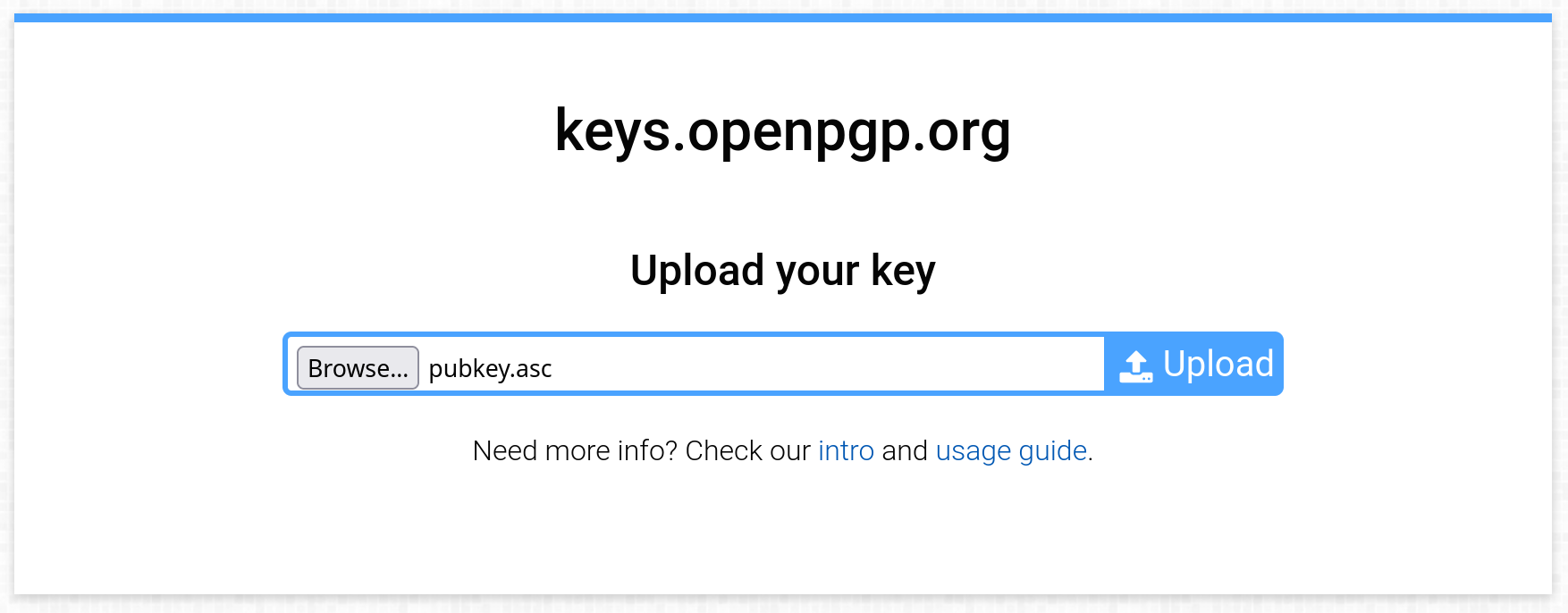

52F74B3E4D89620EB13681BC2C46865632B5AF80 > pubkey.ascDie so erstellte Schlüsseldatei pubkey.asc lässt sich nun auf den Keyserver keys.openpgp.org hochladen, welcher bei Keyoxide für Abfragen zum Einsatz kommt.

Hinweis: Dabei ist es wichtig, dass die im Schlüssel angegebene E-Mail-Adresse verifiziert wird, da andernfalls Keyoxide die Schlüssel nicht einbindet.

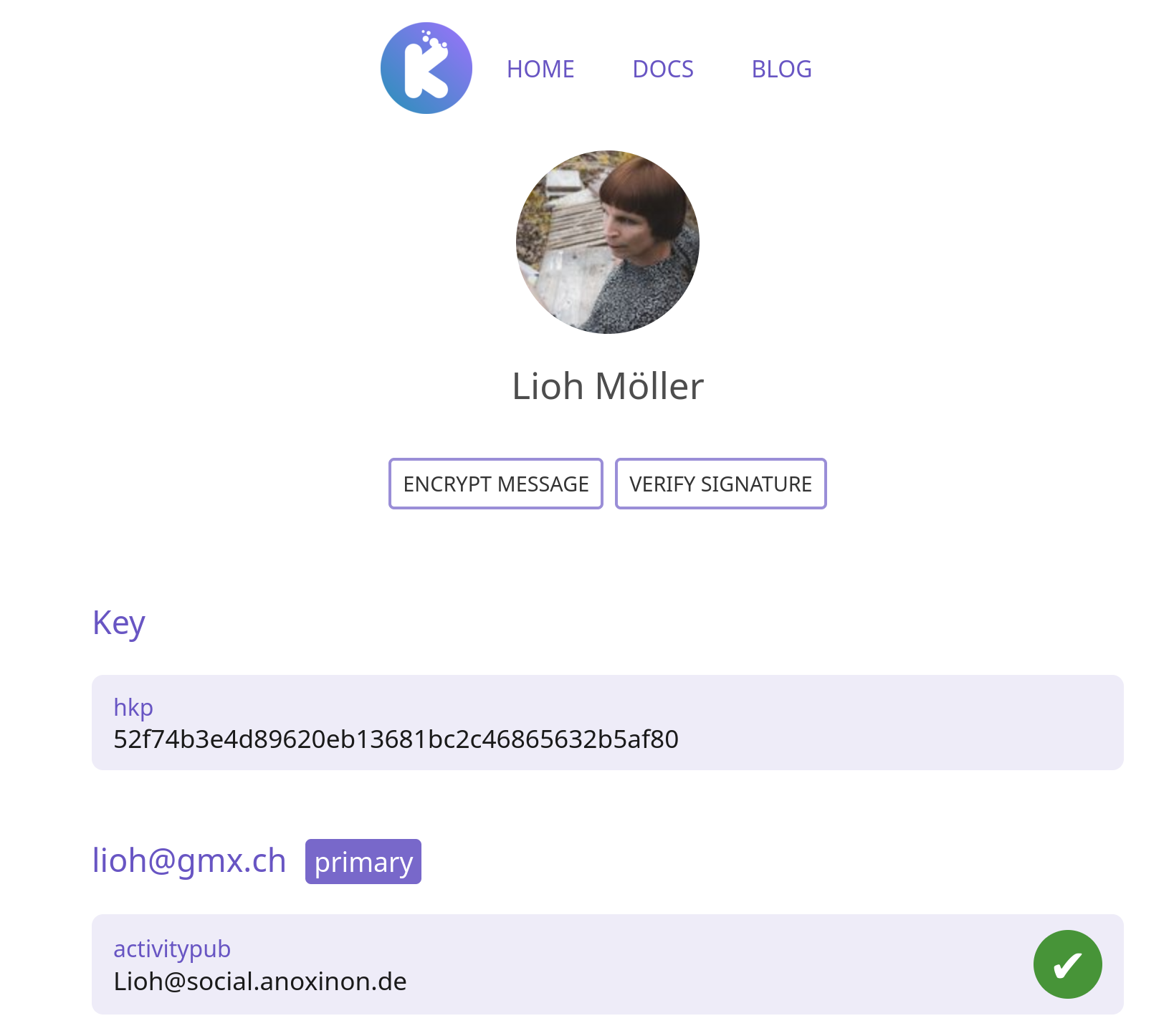

Sobald dieser Vorgang erfolgreich abgeschlossen wurde, sollte der Key mittels hkp über Keyoxide aufgelistet werden: https://keyoxide.org/hkp/52F74B3E4D89620EB13681BC2C46865632B5AF80 - der letzte Teil der url entspricht dabei dem Fingerprint des Schlüssels und muss an die eigenen Gegebenheiten angepasst werden.

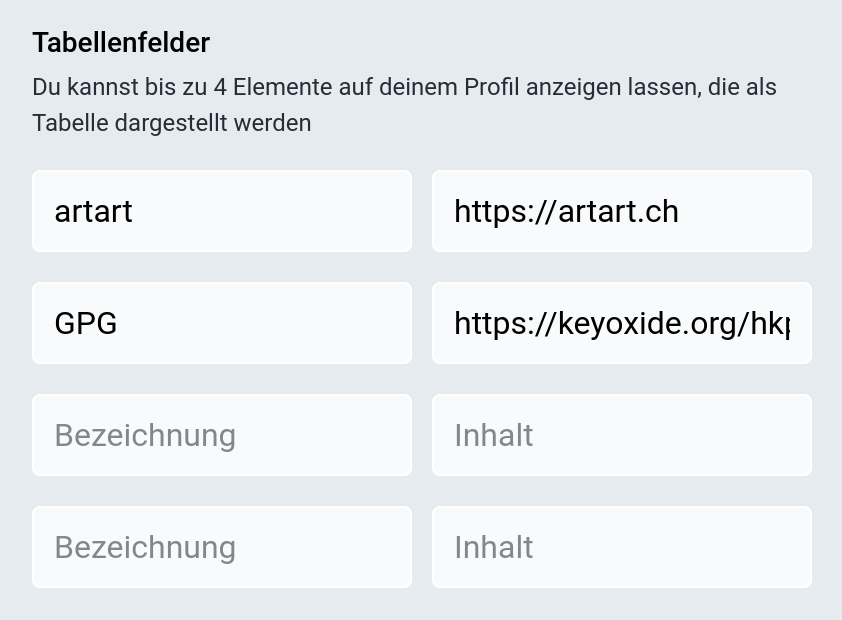

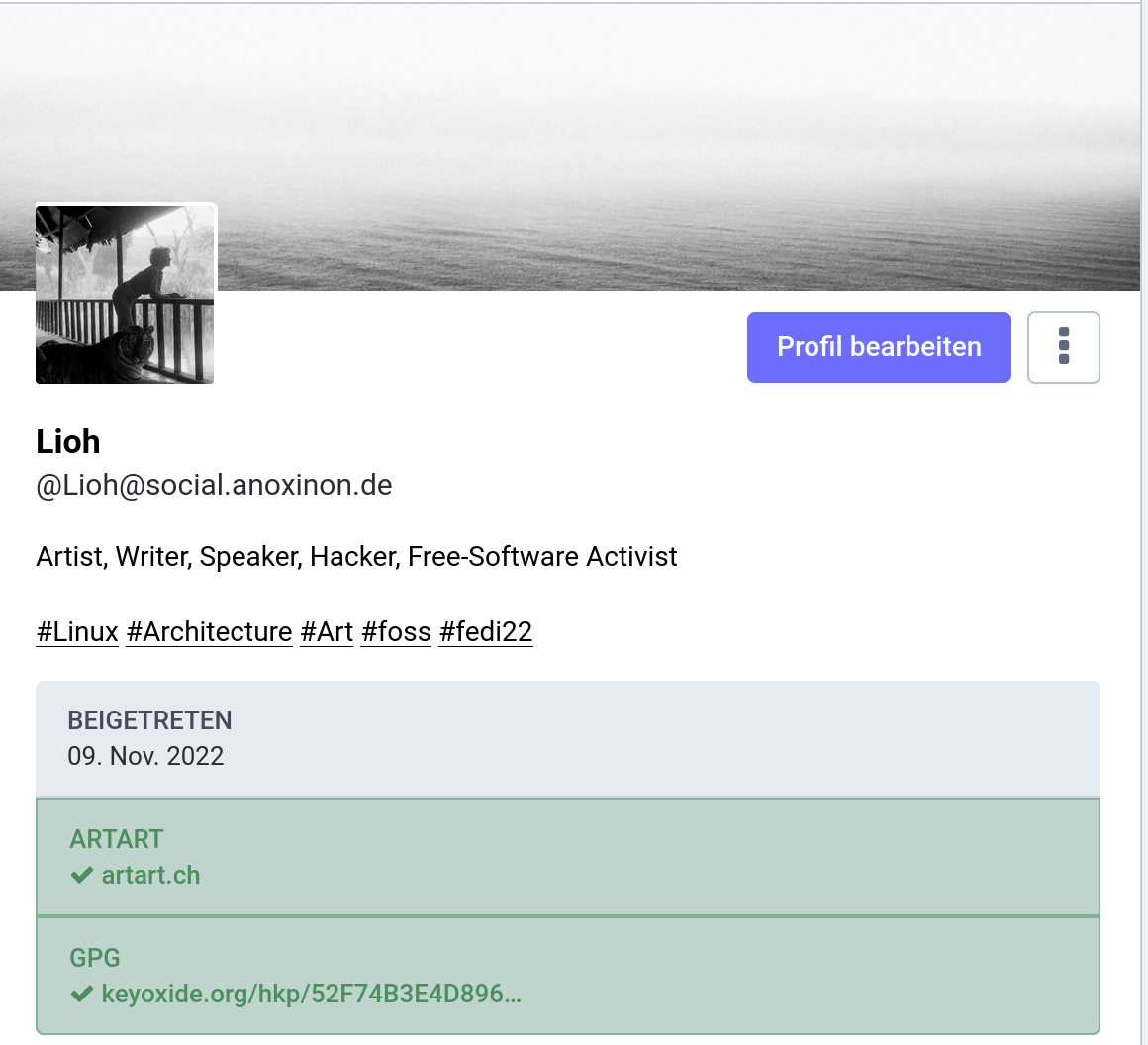

Die so generierte Keyoxide URL mit den korrekten ActivityPub Metadaten kann in den Mastodon Profileinstellungen angegeben werden. Als Bezeichnung kann beispielsweise GPG hinterlegt werden:

Wurden alle Schritte erfolgreich durchgeführt, wird die Keyoxide URL im Mastodon-Profil als verifiziert angezeigt.

Falls es bei der Einrichtung zu Fehlern kommen sollte, kann beispielsweise der Befehl gpg --list-packets unter Angabe der Schlüsseldatei (Beispiel: pubkey.asc) zur Analyse genutzt werden.

Hallo,

habe das gerade mal ausprobiert, aber bei mir funktioniert das nicht. Keyoxide (https://keyoxide.org/hkp/67c2f66a401c0b3a892ec807a93612aa1649a79d) zeigt folgendes als Fehlermeldung an: None of the matched service providers could be verified. Keyoxide was not able to determine which was the correct service provider or why the verification process failed.

gpg --list-packets zeigt die korrekte Notation im Public Key an.

Kannst du mir sagen, was ich falsch gemacht habe?

Grüße Torsten

Hi Torsten.

Hast du deine E-Mail-Adresse verifiziert?

Ja, mir wurde eine Mail zugeschickt und ich habe auf den Link geklickt zur Bestätigung. Das hat auch geklappt. Ich habe auch mal deinen Public Key angeschaut und festgestellt, dass dort die Notation mehrfach aufgeführt wird. Mit und ohne https:// vorne dran.

Frage am besten direkt bei Keyoxide nach.

Du müsstest auch noch den letzten Punkt durchführen, das Hinzufügen des Links in deinem Mastodon Profil.

OK, ich schreibe dort mal ne Mail hin. Den Link auf Keyoxide hatte ich wieder aus meinem Profil bei troet.cafe rausgenommen, da Keyoxide ja keine Bestätigung nachweist. Hab es aktuell wieder reingemacht - aber bringt keine Besserung.

Ups, war wohl etwas vorschnell. Habe gerade noch mal bei Keyoxide nachgesehen und jetzt zeigt es mich als verifiziert an. Hat wohl nur etwas gedauert. Arghl.

Super, freut mich das es geklappt hat.